企業のビジネスを守る ゼロトラストセキュリティ入門 - 概要編 -

- ※本コラムは「シェルスクリプトマガジン Vol.96(2025年6月号)」に掲載された特集の内容です。

現代のビジネス環境においては、働き方改革やリモートワークの普及により、従来の境界型セキュリティが限界を迎えつつあります。本特集では、「常に検証し、何も暗黙のうちに信頼しない」という考えに基づく「ゼロトラストセキュリティ」を紹介します。リモートワークやクラウドサービスの利用拡大などに対応した、企業の柔軟な働き方を支えるセキュリティ技術です。

ゼロトラストとは何か

「ゼロトラスト(Zero Trust)」は、「常に検証し、何も暗黙のうちに信頼しない」という原則に基づいたセキュリティモデルです。ゼロトラストの考え方を取り入れたシステムアーキテクチャ(ゼロトラストアーキテクチャ)においては、すべてのアクセスを「信頼できないもの」と見なし、認証・認可を通じて動的に安全性を評価することで、より強固なセキュリティを確保します。

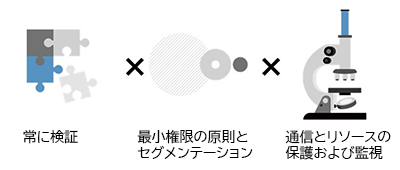

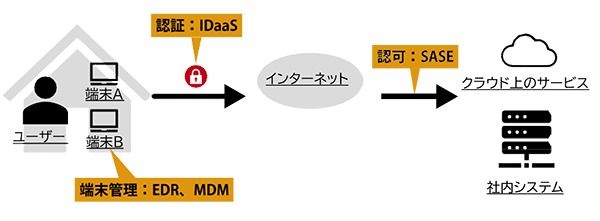

具体的には、図1のようなアプローチを取ります。また各アプローチにおける実施内容を表1に示します。

ゼロトラストの導入には、「高度なセキュリティ確保」「クラウド・リモートワーク対応」「内部脅威への対応」「コンプライアンス強化」「攻撃の影響の抑止」といった重要な利点があります。

例えば、高度なセキュリティ確保については、境界内外を問わず、すべてのアクセスに対して認証と監視を行うため、不正アクセスを未然に防げます。

図1:ゼロトラストのアプローチ

| アプローチ | 実施内容 |

|---|---|

| 常に検証を行う | すべてのアクセスリクエストは、ユーザー、デバイス、場所などの要素に基づいて常に検証され、暗黙のうちに信頼することはしない。アクセスは動的なポリシーに基づいてセッション単位で許可をする |

| 最小権限の原則とセグメンテーション | ユーザーやデバイスには必要最小限の権限のみを付与し、ネットワークを小さなセグメントに分割して管理する。これにより、侵入があっても被害や横移動を最小限に抑える |

| 通信とリソースの保護および監視 | ネットワークのロケーションにかかわらず、すべての通信とリソースを保護する。デバイスの安全性を確認し、ネットワークトラフィックやアクセス要求を継続的に監視して、適切なポリシーを動的に適用する |

クラウド・リモートワーク対応については、ユーザーがどこからアクセスしても同じセキュリティ基準が適用されるため、オフィス外での業務も安全に行えます。

内部脅威への対応については、従業員やサプライチェーン内部からの脅威にも対応可能で、情報漏えいリスクを軽減できます。

コンプライアンス強化については、厳格な認証とログ管理により、規制要件を満たしやすくなります。

攻撃の影響の抑止については、万が一侵害が発生しても、最小限のアクセス権限しか与えられないため、影響範囲を限定できます。

ゼロトラストと境界防御

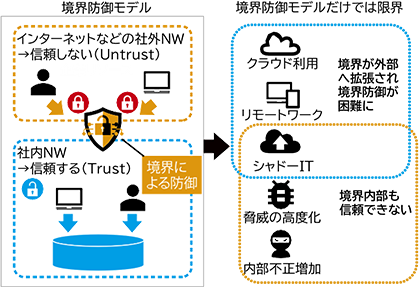

従来の境界防御型セキュリティは、「内部ネットワークは安全」「外部ネットワークは危険」という前提で設計されていました(図2)。

しかし、「クラウドサービスの利用拡大による企業ネットワーク外へのデータ保存の増加」「BYOD(Bring Your Own Device)やリモートワークの普及による企業ネットワーク外からのアクセス増加」「サプライチェーン攻撃や内部不正による信頼していた内部のユーザーやデバイスからの攻撃リスク増加」などの要因により、この考え方を見直す必要が出てきました。

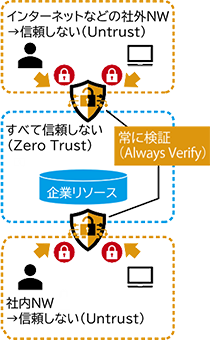

境界防御だけではセキュリティ確保が難しい現代において、すべてのアクセスを動的に認証・監視することで、より柔軟かつ堅牢なセキュリティを実現できる考え方として、ゼロトラストの考え方が急速に広がりました(図3)。

図2:境界防御と新たな脅威

図3:ゼロトラストモデル

ゼロトラストの論理的な構造

ゼロトラストは誰がどのように実現するのでしょうか。

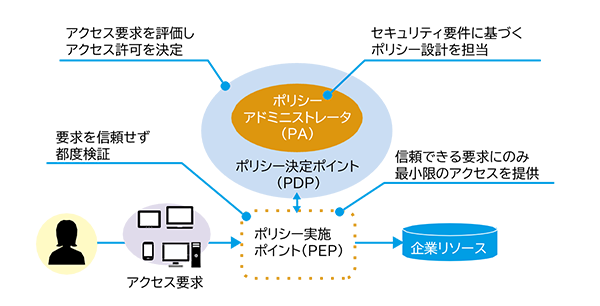

米国の国立標準技術研究所(NIST)の「NIST Special Publication 800-207:Zero Trust Architecture[1]」という文書では、ゼロトラストアーキテクチャの主要な論理コンポーネントとして、「ポリシーアドミニストレータ(PA[2])」「ポリシー決定ポイント(PDP[3])」「ポリシー実施ポイント(PEP[4])」の三つを定義し、それらが図4のように連携することでゼロトラストが実現されるとしています。

各コンポーネントの働きを表2に示します。PAは、セキュリティポリシーの作成、管理、および更新を担当します。PDPは、PAから提供されたポリシーに基づいてアクセス許可の決定を行います。そして、PEPは、PDPの決定を実際に実施し、アクセスを許可または拒否します。

これらのコンポーネントが連携することで、ゼロトラストアーキテクチャは動的で柔軟なセキュリティポリシーの適用を実現します。

図4:ゼロトラストの論理構造

| 主要な論理コンポーネント | 役割と機能 |

|---|---|

| ポリシーアドミニストレータ(PA) |

|

| ポリシー決定ポイント(PDP) |

|

| ポリシー実施ポイント(PEP) |

|

ゼロトラストが認証・認可する対象

ゼロトラストでは、「ユーザー」「デバイス」「アプリケーション」「ネットワーク」「データ」といった主体に対して認証や認可を実施します。

ユーザーに対しては、身元を確認し、適切な認証プロセスを経た上でアクセスを許可します。これには、多要素認証(MFA[5])やシングルサインオン(SSO)などの技術が使用されます。

接続されるデバイスは、そのセキュリティ状態が評価され、コンプライアンス基準を満たしているかどうかが確認されます。デバイスが最新のセキュリティパッチを適用しているか、適切なウイルス対策が実施されているかなどがチェックポイントとなります。

アプリケーションの使用も厳密に管理されます。各アプリケーションへのアクセスは、ユーザーの役割やデバイスの状態に基づいて制御され、必要に応じて特定のアプリケーションのみが許可されます。

ネットワークアクセスは、どこからのアクセスであっても安全に保つために、セグメンテーション(細分化)と暗号化が行われます。内部ネットワークと外部ネットワークの区別を廃し、すべての通信が保護されます。

データへのアクセスも厳格に管理され、機密データは常に暗号化されます。また、データの使用状況を継続的に監視し、不正なアクセスや異常な行動が検知された場合は即座に対応します。

これらの対象を総合的に認証・認可することで、ゼロトラストアーキテクチャは高度なセキュリティを実現します。

ゼロトラストの構成要素とその必要性

ゼロトラストアーキテクチャのイメージを図5に示します。以下では、このようなゼロトラストアーキテクチャを実現するための主要な構成要素とその必要性について説明します。

図5:ゼロトラストアーキテクチャのイメージ

認証

認証は、ユーザーやデバイスの身元を確認し、適切なアクセス権限を付与するプロセスです。ゼロトラストアーキテクチャでは、認証が非常に重要な役割を果たし、さまざまな技術が組み合わされて使用されます。主要な技術とその役割についての説明を表3に挙げました。

なお、IAMやIGAの機能は、IDaaS(Identity as a Service)と呼ばれるクラウドサービスで提供される形態と、オンプレミスで提供される形態があります。本特集では、IDaaSを前提として、認証に関する事項を説明します。

| 技術 | 役割 |

|---|---|

| IAM(Identity and Access Management) | ユーザーのアイデンティティ(ID)とアクセス権を管理するフレームワーク。ユーザー管理、アクセス制御、監査とコンプライアンスを担当し、セキュリティポリシーを適用する |

| IGA(Identity Governance and Administration) | IAMの一部として、アイデンティティ(ID)管理とアクセスガバナンスを統合する。ロールベースアクセス制御(RBAC)やアクセスレビュー、リスク管理を通じて、アクセス権限の適切な管理と監査を行う |

認可

認可は、認証されたユーザーやデバイスに対して、どのリソースにアクセスできるかを決定するプロセスです。ゼロトラストアーキテクチャでは、動的なポリシーに基づいてアクセス権限を細かく制御し、必要最小限の権限のみを付与します(表4)。これにより、侵入があった場合でも被害を最小限に抑えられます。

アクセス制御の具体例としては、特定のデータベースへのアクセスは、業務時間内に特定の場所からのみ許可するといったことが挙げられます。ゼロトラストアーキテクチャでは、このような細かい制御が可能です。

| 方針・方式 | 役割 |

|---|---|

| 動的ポリシー | アクセス権限は、ユーザーの役割、デバイスの状態、アクセスコンテキスト(場所、時間、ネットワークなど)に基づいて動的に決定される |

| 最小権限の原則 | ユーザーやデバイスには、業務遂行に必要な最小限の権限のみを付与する。これにより、万が一侵害が発生しても、被害範囲を限定できる |

端末保護および端末管理

端末保護および端末管理は、組織内のすべてのデバイスのセキュリティ状態を管理し、コンプライアンス基準を満たすようにするプロセスです。表5に示すような技術(あるいはそれに基づくツール)を用いて、デバイスのセキュリティパッチの適用状況やウイルス対策の状態を監視し、必要なセキュリティ設定を強制します。

| 技術 | 役割 |

|---|---|

| モバイルデバイス管理(MDM:Mobile Device Management) | モバイルデバイスのセキュリティを管理し、企業ポリシーを適用する |

| エンドポイント管理(EDR:Endpoint Detection and Response) | すべてのエンドポイントデバイス(PC、スマートフォン、タブレットなど)のセキュリティを管理する |

ネットワークアクセス制御

ゼロトラストアーキテクチャにおいて、ネットワークのセキュリティは非常に重要な要素です。

従来の境界防御型セキュリティモデルに加えて、新たなセキュリティアプローチが求められる中で、ゼロトラストの考え方では、ネットワーク全体を通じて動的かつ柔軟なセキュリティポリシーを適用することを目指しています。

ネットワークセキュリティ技術の中で、特に注目されているのが「SASE(Secure Access Service Edge)」です。これは、ネットワークとセキュリティの機能をクラウドベースで統合し、ユーザーがどこからでも安全にネットワークにアクセスできるようにするアーキテクチャです。主要な構成要素には、「セキュアウェブゲートウエイ(SWG)」「クラウドアクセスセキュリティブローカー(CASB)」「ソフトウエア定義の境界(SDP[6])」「ファイアウォール・アズ・ア・サービス(FWaaS)」があります。

SWGは、インターネットアクセスを制御し、マルウエアやフィッシング攻撃などの脅威からユーザーを保護します。

CASBは、クラウドサービスへのアクセスを監視し、セキュリティポリシーを適用することで、データの漏えいや不正アクセスを防ぎます。

SDPは、ゼロトラストの原則に基づいて、ネットワークの境界を定義します。ユーザーやデバイスの認証情報、アクセスコンテキストなどに基づいて動的にネットワークリソースへのアクセスを許可または拒否します。

FWaaSは、クラウドベースのファイアウォール機能を提供し、ネットワーク全体を通じてトラフィックの監視と制御を行います。

データ保護・ログ監視

データへのアクセスは厳格に管理され、機密データは常に暗号化されます。また、データの使用状況を継続的に監視し、不正なアクセスや異常な行動が検知された場合は即座に対応します。

主に表6に示す技術や管理によって、データのセキュリティを確保します。

ログ監視は、ネットワークトラフィックやアクセス要求の記録を継続的に監視し、異常な活動を検出するプロセスです。表7に示すシステムや技術を使用して、リアルタイムでログを分析し、潜在的な脅威を迅速に特定します。SIEMとUEBAを組み合わせることで、ログ監視の精度と効果を大幅に向上できます。これにより、ゼロトラストアーキテクチャにおけるセキュリティをさらに強化し、組織の資産を包括的に保護します。

| 技術または管理 | 役割 |

|---|---|

| データ損失防止(DLP:Data Loss Prevention) | 機密データの漏えいを防ぐための技術。データの使用、保存、転送を監視し、不正なアクセスや漏えいを防ぐ |

| 暗号化 | データを暗号化することで、アクセス権を持たない者がデータを読み取れないようにする |

| データ分類とラベリング | データを機密性に応じて分類し、適切なラベルを付けることで、アクセス制御を強化する |

| データのライフサイクル管理 | データの生成から廃棄までの全過程を管理し、適切なタイミングでデータを削除またはアーカイブする。必要最小限のデータのみを収集・保存し、不要なデータは削除することで、データ漏えいのリスクを低減する |

| 主要な技術 | 役割 |

|---|---|

| SIEM(セキュリティ情報およびイベント管理)システム | リアルタイムでログを収集・分析し、異常な活動を検出する。これにより、インシデントの早期発見と対応が可能となる |

| UEBA(ユーザーおよびエンティティ行動分析) | ユーザーやデバイスの行動を分析し、異常な活動を検出する。機械学習を活用して、通常とは異なる行動パターンを識別し、潜在的な脅威を特定する |

次回は導入・運用編です。

注釈

- [1]同文書には「https://csrc.nist.gov/pubs/sp/800/207/final」からアクセスできます。

- [2]Policy Administratorの略。

- [3]Policy Decision Pointの略。

- [4]Policy Enforcement Pointの略。

- [5]Multi-Factor Authenticationの略。

- [6]Software Defined Perimeterの略。

- ※文中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。