企業のビジネスを守る ゼロトラストセキュリティ入門 - 導入事例編 -

- ※本コラムは「シェルスクリプトマガジン Vol.96(2025年6月号)」に掲載された特集の内容です。

前回の「企業のビジネスを守る ゼロトラストセキュリティ入門 - 導入・運用編 -」に続き、今回は導入事例編をお届けします。

ゼロトラストセキュリティの導入実例

ここからは、NTTデータ先端技術におけるゼロトラストセキュリティ導入事例を紹介します。

多くの企業が経験したように、2020年に発生した新型コロナウイルス(COVID-19)の大流行により、当社も、迅速にゼロトラストアーキテクチャを導入し、多くの従業員をテレワークに移行させる必要が生じました。当社では、もともと2020年の東京オリンピック開催に向けてテレワーク基盤を整備中であったため、その取り組みを加速させることで、早期にゼロトラストセキュリティを導入できました。

以下では、導入したソリューションの選定理由や、運用上の工夫、成果・教訓について説明します。

ソリューションの選定理由

当社では、IDaaSに「Microsoft Entra ID」、SASEに「Zscaler」、MDMに「Microsoft Intune」を採用しています。選定に当たっては、次の基準を設けました。

- •市場で高評価を受けている製品である

- •当社の要件を満たす製品である

導入した製品のうち、Zscalerに焦点を当てて解説します。Zscalerについては、導入を検討した2020年当時、すでにGartner社の「Magic Quadrant」において、SWG部門のリーダーポジションとして評価されていました。また、当社のゼロトラストセキュリティ導入要件を満たす製品であったため、導入を決定しました。

当時の当社の要件は、次の通りです。

- •インターネット接続における制御が可能である

- •アクセスログおよび監査ログの収集が可能である

- •社内システムを継続して利用できる

運用上の工夫

運用に当たっては、「ユーザー説明会の実施」「ユーザーのフォロー体制・方法の検討」の工夫をしました。

まず、導入目的と導入ソリューションをユーザーに理解してもらい、ユーザーの業務に対する影響を把握するために説明会を実施しました。それによって、導入に関わる混乱を可能な限り抑制するように努めました。

また、ユーザーのフォロー体制やその方法を検討した結果として、「オンラインでトラブルシューティングできる仕組みの導入」「窓口の一本化」を実施しました。

オンラインで完結するトラブルシューティングの仕組みとしては、Web会議ツールのリモートアクセス機能を導入しました。これは、端末に導入されるべきツールがダウンロードされないといった問題が発生した場合に備えた対策です。従来は対面で対応していた手順を、オンラインでも滞りなく対応できるようにしました。

窓口の一本化については、「Zendesk」(https://www.zendesk.co.jp/)というカスタマサービスソリューションを導入し、そこを問い合わせ窓口としました。

結果として、ゼロトラストセキュリティの導入直後から安定期まで、問い合わせの集中は発生しませんでした。

導入により得られた成果

ゼロトラストセキュリティの導入後、通信のセキュア化やアクセス制御の厳格化が実現するとともに、次のような副次的な効果も生まれました。

- •ユーザーのプライベートに沿った柔軟な働き方がしやすくなった

- •隠れた端末が生まれるリスクを減らせた

- •オフィスの効率的な利用を実現できた

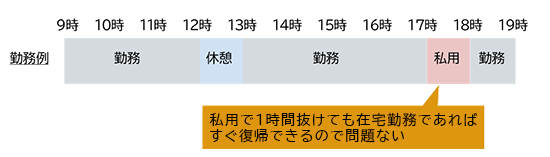

業務の場所と時間に縛られることが少なくなり、プライベートに沿った働き方がしやすくなりました(図1)。

図1:プライベートに沿った柔軟な働き方がしやすくなった

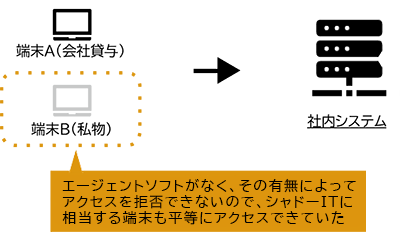

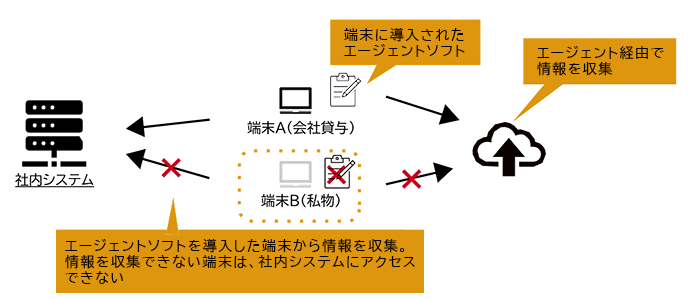

また、導入前は、シャドーIT[1]と呼ばれる状態になっている端末が存在し、セキュリティ面で大きなリスクを抱えていました(図2)。しかし、導入後は、インストールが必須となるソリューションの機能によって、シャドーIT状態を最小化することに成功しました(図3)。

図2:導入前に存在したシャドー ITのリスク

図3:シャドー ITリスクの低減

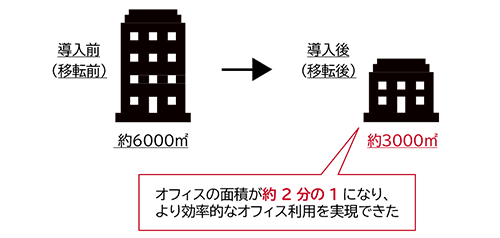

さらに、オフィスの利用にもメリットが生まれました。導入後は端末の持ち運びが可能となり、どこでも仕事ができるようになったことで、必要なオフィススペースを削減できました。

当社は、2025年1月にメインオフィスを移転しましたが、従来のオフィスに比べ、総面積を約半分に抑えることができています(図4)。

図4:オフィスの効率的な利用

導入プロセスでの失敗や教訓

当社のゼロトラスト導入を振り返ると、一つ反省点があります。

前述の通り、新型コロナウイルスの流行により、早急に導入を進めなければならない状況でした。そのため、十分に製品やソリューションの機能を検証する余裕がなく、一部の設定は初期設定のまま導入を進めた結果、次のような問題が発生しました。

- •HTTP/HTTPS通信以外の制御ができなかった

- •クライアントのアップデートが自動で行われず、気付けばサポート対象外となっていた

特に、Zscalerは非常に多機能なため、時間の制約がある場合には、それらの機能を十分に理解せずに導入を進める問題が生じがちです。多機能であることは重要ですが、それらを使いこなすための人的・時間的リソースがあるかを正しく判断した上で、導入を検討する必要があります。

次に、導入の教訓です。今回、ゼロトラストセキュリティの導入は、段階的に進めました。具体的には、次の二つのステップです。

- 1.既存の業務環境と、ゼロトラストセキュリティ導入後の環境を共存

- 2.ゼロトラストセキュリティ導入後の環境に完全に移行

導入時は、いきなりすべての業務環境を置き換えるのではなく、既存の業務環境を残しながら新しい業務環境を同時にリリースし、ユーザーには一定期間内の任意のタイミングで移行を進めてもらいました。

当社の場合、既存の業務は会社に設置したPCで行いつつ、必要に応じてセキュアFAT[2]も併用するところから導入を進めました。その後、会社に設置したPCを廃止してセキュアFATに完全移行させることで、大きなトラブルや、ユーザーからのクレームもなく対応を完了できました。

この経験から、新旧の環境を併用できるようにしつつ段階的に新しいものに移行する取り組みは、システム移行において、ユーザーにもメリットのある方法であると感じています。

ゼロトラストの「今」

Gartner社が2024年4月に発表したゼロトラストセキュリティの最新トレンド[3]によると、新型コロナウイルス感染症拡大以降、日本国内の組織がゼロトラストの名目で実施したセキュリティ対策の上位三つは、「多要素認証などの強固な認証」「ネットワークセキュリティ」「IDの管理」でした。これらは、ゼロトラストセキュリティの導入には欠かせない要素であり、多くの組織が、この分野の導入から検討を進めています。

一方で、XDR[4]やSOAR[5]といった、組織内に入り込んだ脅威の検知・分析・対応を担うソリューションの導入は、まだ進んでいません。

まずは導入の第一歩として、IDaaSやSASEといったソリューションを導入し、そこから拡張する形で、さまざまなソリューションの導入を進める流れがあることは、Gartner社の調査結果からも明らかです。脅威検知・分析に相当するソリューションの導入は、これから国内の組織で少しずつ進んでいくことでしょう。

SASEにおける生成AI活用

近年、生成AIの急速な普及により、生成AIを利用した業務が増加しています。生成AIは適切に使用すれば効果を発揮しますが、不適切な使い方をすれば脅威となる恐れがあります。このため、「生成AIを利用したセキュリティ機能の強化」と「生成AIの利用に対するセキュリティ上の制限」の二つの観点から機能拡張が求められています。

ここでは、SASEソリューションとして提供されているZscalerをベースに、どのように機能が拡張されているのかを紹介します。

生成AIを利用したセキュリティ機能の強化として、自組織のリソースを生成AIが分析・評価する機能が提供されています。例えば、Zscalerには「セキュリティCopilot」という機能があります。この機能を使えば、生成AIに対して「自社リソースの中で、リスクのある状態で公開されているものを教えてほしい」と入力すると、セキュリティCopilotが分析して回答を返してくれます[6]。さらに、「リスクのある状態で公開されているリソースを修正する方法を教えて」と入力すると、修正の方針を提示してくれます。

リスクのある資産やユーザーに関する情報を、手動の分析ではなく生成AIによってリアルタイムに得られるため、導入の規模が広がっても、分析コストを大幅に増やすことなく対処できます。

ユーザーによる生成AIの利用に対するセキュリティ上の制限は、アクセス制御の一環として実施できます。現在、さまざまな生成AIサービスが存在しますが、業務での利用を許可するサービスのみを登録し、必要のないサービスは拒否する設定にすることで対応可能です。

また、生成AIに入力されたプロンプトをチェックし、前述のDLP機能と連携させることで、「情報漏えいが発生していないか」「情報漏えいに相当する文言が含まれていないか」を検知・ブロックできます。

これらの情報は、統計情報として集計されます。全社的にどの生成AIの利用率が高く、どのようなプロンプトがAIに対して入力されたかを可視化できます。また、プロンプトに関しては、「議事録」「企業法務」などの分類をし、どの種類が多く入力されているかといった情報も収集可能です。

このように、生成AIの利用を制限するだけでなく、ユーザーがどのように生成AIを利用しているのかを可視化し、必要に応じて対応基準を提供できます。

Zscaler以外のSASE製品の多くも、生成AIに対する制御やAIを用いた検知・分析機能の拡張に力を入れており、時代に合わせたセキュリティ対策を展開しています。

ゼロトラストの「今後の動向」

Gartner社は「サイバーセキュリティ・メッシュ・アーキテクチャ」という概念を提唱しています。これは、「サイバーセキュリティ対策の統合」を指します。この統合のイメージは、セキュリティ製品が単体(点)で防御するのではなく、セキュリティ製品間の相互運用により連動して面で防御するという考え方です。また、ゼロトラストセキュリティの導入の将来的な目標としても定義されています。

ゼロトラストセキュリティにおいては、各ソリューションが、より強固なセキュリティを実現するために機能の拡張を続けています。導入する側は、それらのソリューションを適切に組み合わせることで、防御の面を広げていきます。この組み合わせには明確な答えがないため、試行錯誤が必要ですが、複数のソリューションを組み合わせることで、セキュリティをより強固にできるのは確かです。そのため、このような取り組みは、今後も活発に行われることでしょう。

また、これまではインターネットへの接続機会が少なかった、製造業や電力・石油事業者などの産業制御システム(OT[7])に対するセキュリティ対策が必要となっています。一般的なITシステムの技術ライフサイクルが4~6年であるのに対し、OTの技術ライフサイクルは数十年に及ぶこともあります。このような特性から、OTでは古いインフラに依存せざるを得ないものが少なからず存在します。近年、これらのシステムはインターネットへの接続機会が増えており、結果としてOTが攻撃の対象となることが増加しています。

ゼロトラストセキュリティの仕組みによって、このようなシステムを防御することがますます重要になっています。実際に、SASEベンダーであるZscaler社も、OTに対する導入を推奨しています[8]。古くから産業を支えてきたシステムをどのように守るかは、重要な観点の一つです。あらゆる業界で、ゼロトラストセキュリティの導入が今後さらに活発になるでしょう。

終わりに

ゼロトラストセキュリティは従来のセキュリティに比べて非常に強固であり、近年のセキュリティモデルの基本となりつつあります。今後、ビジネスを取り巻く脅威がさらに増大すると予想されます。それに対応するには、最新のセキュリティを導入することが必須といえるでしょう。

NTTデータ先端技術では、今回紹介した事例や経験、教訓を基に、顧客のニーズに合わせたゼロトラストセキュリティの導入を支援しています。組織の状態に応じたルールやポリシーの策定から構築・運用に至るまで、一気通貫で支援することが可能です。ぜひ、この機会にご検討ください。

注釈

- [1]情報システム部門が関知していない、ユーザーが独自に所持・利用する端末やクラウドサービスのこと。

- [2]高いセキュリティを維持しながら、リモートから社内システムにアクセスできる端末のこと。

- [3]プレスリリースは「https://www.gartner.co.jp/ja/newsroom/press-releases/pr-20240422」を参照。

- [4]複数のセキュリティツールを統合し、脅威の検知と対応を行うセキュリティソリューション。Extended Detection and Responseの略。

- [5]セキュリティ運用を自動化し、効率的な脅威対応をするためのプラットフォーム。Security Orchestration, Automation, and Responseの略。

- [6]同機能についての詳細は、「https://info.zscaler.com/rs/306-ZEJ-256/images/公開用_A-4-サイバーセキュリティの最前線:脅威から守る革新ソリューション_FINAL.pdf」を参照。なお、本特集で紹介する製品の機能は、2025年4月上旬時点のものです。今後の仕様変更などに伴い、内容が変わる可能性があるためご留意ください。また、機能によっては利用に別途ライセンス購入が必要な場合があります。

- [7]Operational Technologyの略。

- [8]Zscalerを使った対策例については「https://www.zscaler.com/jp/products-and-solutions/ot-security」を参照。

- ※文中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。