NIST CSFベースのランサムウェア対策とは ~NISTIR 8374から~(1)

ここ数年、世界中でランサムウェアによる被害が後を絶たず、日本でも多くの組織における被害がたびたび報道されています。ランサムウェア攻撃は依然としてサイバー攻撃の脅威として上位に位置付けられており、攻撃方法も恐喝方法も年々進化してきています。

このようなランサムウェアの脅威に対して、米国連邦政府システムのセキュリティ標準を策定するNIST(米国標準技術研究所)ではどのような対策を推奨しているのでしょうか?ここではランサムウェア脅威の実像と、ランサムウェアリスクマネジメントに関する文書NISTIR 8374についてNIST CSF(サイバーセキュリティフレームワーク)をベースにして見ていきたいと思います。

進化し続ける ランサムウェアの脅威

ランサムウェアはいつから?

「ランサムウェア(Ransomware)」とは、警察庁の定義によれば「感染するとパソコン等に保存されているデータを暗号化して使用できない状態にした上で、そのデータを復号する対価(金銭や暗号資産)を要求する不正プログラム」です。

IPAの情報セキュリティ10大脅威において、近年ほぼ毎年上位にランクインするランサムウェアですが、いつから知られているのでしょうか?実はIPAの情報セキュリティ10大脅威では、9年前の2014年に「第9位:ウイルスを使った詐欺・恐喝」として初登場し、2016年から毎年ランクインしています(この頃はランサムウェアという表現ではありませんでした)。

なお、ランサムウェアの起源は1989年のAIDS Trojanと言われており、この頃はまだ身代金の要求額も少なく個人を狙ったものが多かったようです。日本で一般に広く知られるようになったのは2017年のWannaCryによるランサムウェア感染事故以降だと考えられます。

ランサムウェア攻撃の進化

ランサムウェアおよびそれに伴う攻撃方法は年々進化を遂げています。初期はランサムウェアを無差別にばらまき、暗号化したデータを人質に身代金を要求するだけだったのですが、徐々に以下の事例がみられるようになってきました。

- ・標的型攻撃と同様、対象の組織やシステムにまず侵入し、その後ランサムウェアを配布して感染させるようになった(実は不審メールや添付ファイルからのランサムウェア感染は全体の5%程度しかない。(警察庁の調査))。

- ・復旧を妨げるため、バックアップデータの破壊を試みるケースが出てきた(ボリュームシャドウコピー(VSS)の削除やバックアップストレージのデータ削除など)。

- ・RaaS(Ransomware as a Service)が登場しランサムウェアの製造や偵察、攻撃等が分業化されるようになった。

- ・二重脅迫により、データの暗号化だけでなくデータの公開も恐喝するケースが出てきた。また、身代金支払い後も再度支払いを要求するケースが出てきた。

- ・サプライチェーン攻撃と同様、サプライチェーン上弱い組織のシステムを通じて侵入し、より恐喝する価値の高い別の組織を狙うケースが出てきた。

- ・暗号化せずデータを盗んで身代金を要求する「ノーウェアランサム」という方法も登場した(純粋なランサムウェア攻撃にはあたらない)。

KADOKAWAを襲ったランサムウェア「Blacksuit」

2024年にドワンゴ・KADOKAWAを襲ったランサムウェアは、「Blacksuit(ブラックスーツ)」と呼ばれています。Blacksuitは以前「Royal」と名付けられていました。また、その前身は有名な攻撃グループ「Conti」なのではないかと言われています。

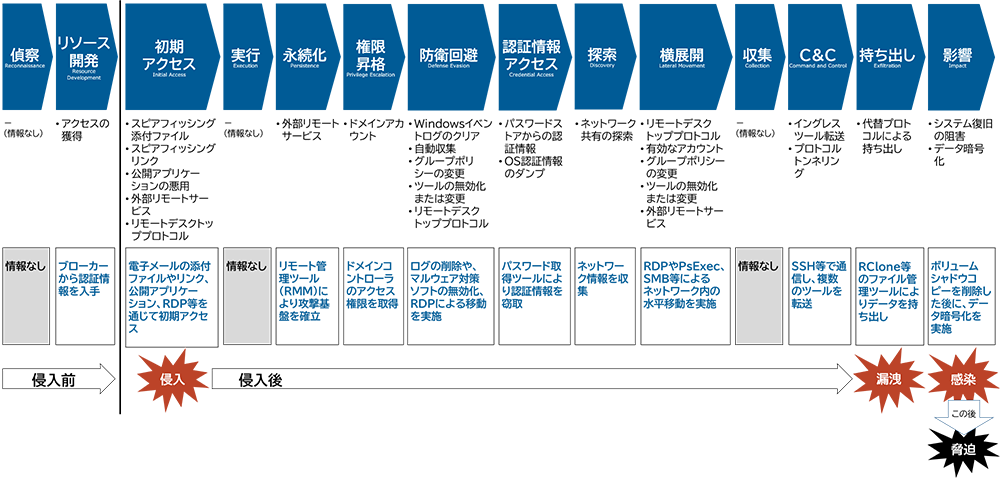

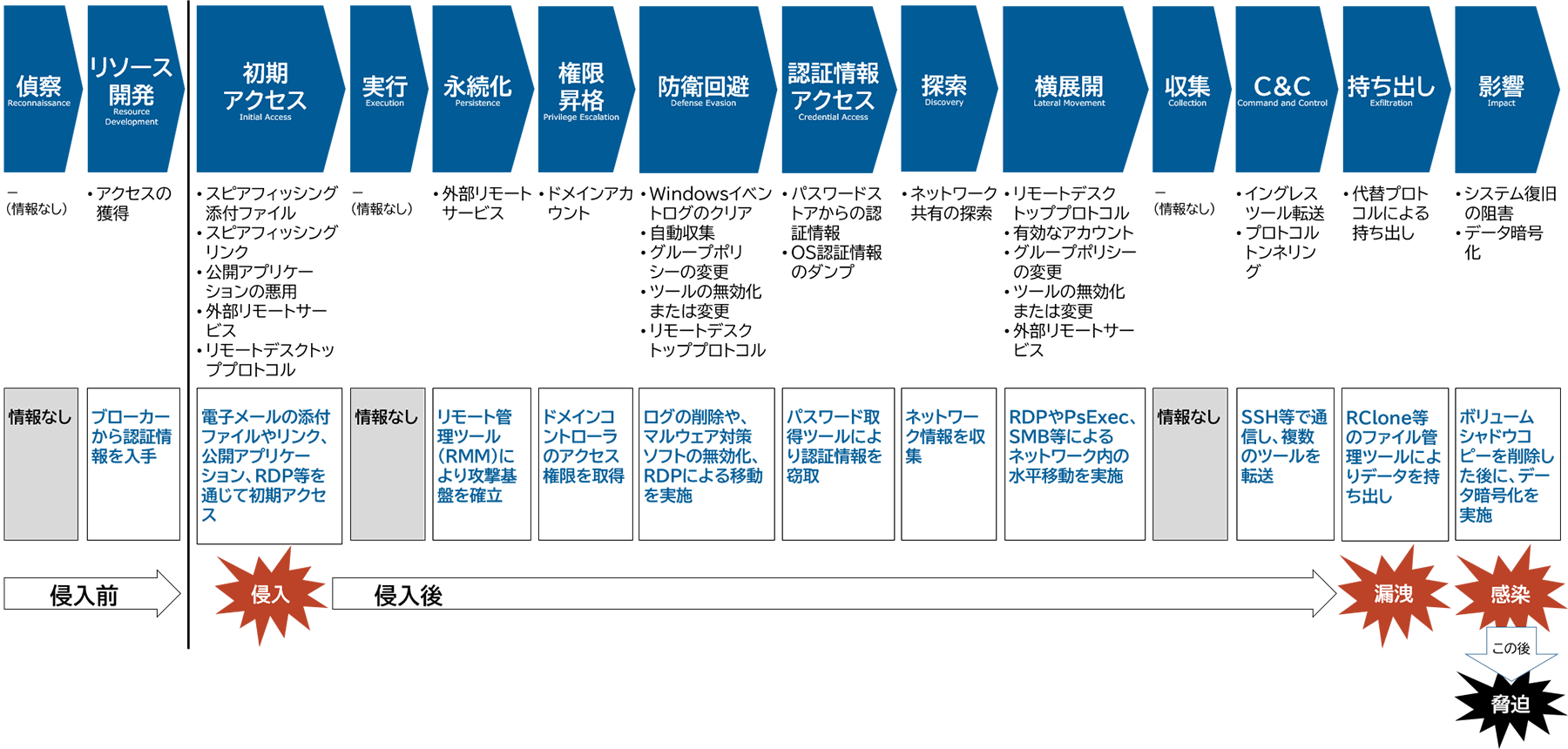

CISA(米国サイバーセキュリティ・セキュリティインフラ庁)およびFBI(米国連邦捜査局)の共同勧告(#StopRansomware:Blacksuit(Royal)ランサムウェア)によると、Blacksuitを用いる攻撃グループは下図のプロセスでランサムウェア攻撃を試みます。最初の侵入を行う初期アクセスでは侵入方法が多岐にわたるだけでなく、その前フェーズでブローカーから認証情報を入手するなど、あらゆる方法で侵入を試みていることが分かります。ここでいうブローカーとは、過去に窃取した認証情報を販売する業者のことで、初期アクセスブローカー(Initial Access Bloker)と呼ばれることもあります。

なお、下図はMITRE ATT&CK(v15.1)のモデルをベースに攻撃プロセスを図示したもので、必ずしもこれら攻撃手法および実行順序のみとは限りません。

Blacksuitの攻撃プロセス(MITRE ATT&CKベース)※クリックして画像を拡大

この共同勧告によると、Blacksuitを使用する攻撃グループは以下の特徴があるとのことです。

- ・ランサムウェアによる部分暗号化により大きなファイルの暗号化率を下げ、検知回避や暗号化速度向上を図る。

- ・ファイルの暗号化に加え身代金を支払わない場合は、リークサイトへのデータ公開を脅す二重恐喝を行う。

- ・暗号化後の攻撃グループとのやり取りはTorブラウザで所定のURLを介して直接行うことを要求する。

また、VMware ESXiのような仮想化基盤を狙う傾向があるのも特徴の一つです。仮想化基盤を活用する企業が増えた事情もありますが、仮想化基盤はセキュリティ状況の把握が不十分となり、かえって弱点が発生することもあります。加えて仮想化基盤には多くの仮想マシン(VM)が集中しており、初期侵入後の活動が効率的に行えるということがその理由と考えられます。

ランサムウェア攻撃による想定被害

ランサムウェア攻撃による想定被害については様々なレポートが公開されています。14か国を対象としたソフォス社による調査では身代金の平均要求額は4,321,880ドルでした(要求される身代金額は企業の売上高に合わせて上昇する傾向にあります)。

また、JNSA(日本ネットワークセキュリティ協会)の調査では日本におけるランサムウェア感染組織の平均被害金額は2,386万円、それとは別に内部の対応工数平均は27.7人月とされています(これは身代金の額を含みません)。

被害規模は被害を受けた組織の規模やサプライチェーン上のつながり、業種、地域等によって大きく変動しますが、ランサムウェアの被害に遭うとビジネスの継続が難しくなるという致命的な問題が発生するため、その影響範囲は予想が難しいものになります。

NIST CSFにおけるランサムウェア対策(NISTIR 8374)

NISTIR 8374(ランサムウェアリスクマネジメント)とは

NIST が公表するNISTIR 8374の表題は「Ransomware Risk Management :A Cybersecurity Framework Profile」(ランサムウェアリスクマネジメント:サイバーセキュリティフレームワークプロファイル)となっています。NISTIR 8374の「NISTIR」とは、NIST Internal or Interagency Reportの略で、NIST内部や関係機関が作成したレポートという位置づけです。当文書は、ランサムウェアに対するリスクマネジメントの方法として、NIST CSF(サイバーセキュリティフレームワーク)をベースに何を実施すべきかを示したもので2022年2月に公開されています。

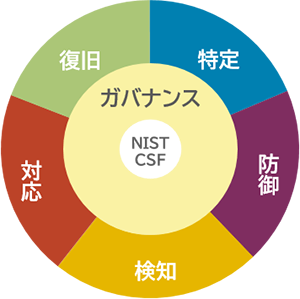

NIST CSFをベースとしたランサムウェアリスクマネジメント

NISTIR 8374では、ランサムウェアの脅威に対してNIST CSFの要求事項のどの部分が関係するか、どういった留意事項があるのか(Ransomware Application)を示しています。

結論としては、ランサムウェア対策は基本的には多くのサイバー攻撃と同様にNIST CSFのほとんどすべてに関係しています。そのため、ここではNISTIR 8374に書かれているものでも特にランサムウェアに関する記述が多いものや同様の記述が多いもの等にポイントを絞って見ていきたいと思います。

なお、NISTIR 8374はNIST CSF1.1ベースで書かれているため、本コラムでは最新のNIST CSF2.0ベースに置き換えて説明します。(2024年9月現在)

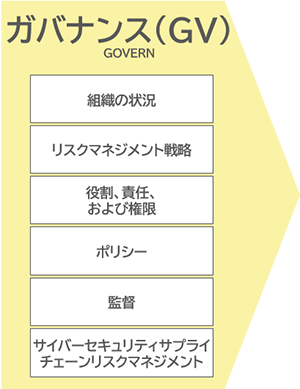

① ガバナンス(GV)GOVERN

- ・組織の状況(GV.OC)Organizational Context

ランサムウェア事故発生時のために組織の状況(ミッション、利害関係者の期待、依存関係、法律、規制、契約上の要件)を理解し、インシデント対応における優先順位付けをしやすくしておくこと。 - ・リスクマネジメント戦略(GV.RM)Risk Management Strategy

リスクマネジメントのプロセスにおいては、ランサムウェアのリスクを考慮すること。 - ・役割、責任、および権限(GV.RR)Roles, Responsibilities, and Authorities

ランサムウェア事故発生時の対応・復旧にかかわる関係者の役割および責任を定め、インシデント対応計画等に明文化すること。 - ・ポリシー(GV.PO)Policy

ランサムウェア被害の防止に関するセキュリティ対策をセキュリティルールに定め、定期的に見直すこと。 - ・監督(GV.OV)Oversight

(記載なし) - ・サイバーセキュリティサプライチェーンリスクマネジメント(GV.SC)Cybersecurity Supply Chain Risk Management

ランサムウェアに関するインシデント対応計画には、影響を受ける外部委託先や外部サービスもシナリオに含めること。また、インシデント対応計画のテストには同様に外部委託先を含めること。

② 特定(ID)IDENTIFY

- ・資産管理(ID.AM)Asset Management

ランサムウェア事故発生時の影響範囲特定やネットワーク遮断、復旧等のため、ハードウェアやソフトウェア、サービス、データ等の資産管理を行うこと。 - ・リスクアセスメント(ID.RA)Risk Assessment

ランサムウェア事故の発生可能性を低くするため定期的に資産の脆弱性を特定し管理すること。また、脆弱性を修正または軽減できない場合は、その脆弱性のリスクを文書化しておくこと。 - ・改善(ID.IM)Improvement

ランサムウェアに関するインシデント対応計画は定期的にテストし、学んだ教訓を組み込むこと。また、インシデント対応のプロセスは組織のニーズやランサムウェアの動向に合わせて更新すること。インシデント対応計画のコピーはオフラインでも保存すること。

③ 防御(PR)PROTECT

- ・ID管理、認証、およびアクセス制御(PR.AA)Identity Management, Authentication, and Access Control

ランサムウェア攻撃による不正アクセス防止のため、本人確認のうえ認証すること(例:二要素認証)。リモートアクセスにおいてはできるだけ多要素認証を実施すること。最小権限および職務分離を徹底すること。 - ・意識向上およびトレーニング(PR.AT)Awareness and Training

関係者それぞれの役割・責任に適したサイバーセキュリティ教育を受けること。 - ・データセキュリティ(PR.DS)Data Security

ランサムウェア事故発生時に比較的簡単に復旧できるよう、定期的にバックアップを取得し復旧テストを行うこと。また、バックアップは削除されないよう保護しオフラインで保存すること。データ漏洩防止ソリューションを導入すること。 - ・プラットフォームセキュリティ(PR.PS)Platform Security

ランサムウェアの侵入を防ぐためシステムのセキュリティ構成を許可なく変更しないこと。 - ・テクノロジーインフラストラクチャーレジリエンス(PR.IR)Technology Infrastructure Resilience

ランサムウェアの被害拡大を防ぐためネットワークのセグメント化または分離を行うこと。また、開発環境およびテスト環境を本番環境から分離すること。ランサムウェアに対する可用性維持のため、オフサイトおよびオフラインのデータバックアップの取得や平均復旧時間のテスト等を行うこと。

④ 検知(DE)DETECT

- ・継続的モニタリング(DE.CM)Continuous Monitoring

ランサムウェア事故につながりうる有害なイベントを検知するためネットワーク通信等を監視すること。 - ・有害イベント分析(DE.AE)Adverse Event Analysis

ランサムウェアの早期検出のため複数の情報源によるSIEMソリューションを活用すること。また、異常なイベントはタイムリーに伝達すること。

⑤ 対応(RS)RESPOND

- ・インシデント管理(RS.MA)Incident Management

検知システムからの通知は、迅速かつ徹底的に調査すること。ランサムウェア攻撃の技術面およびビジネス面の影響を理解し、対応および復旧を適切に優先順位付けすること。 - ・インシデント分析(RS.AN)Incident Analysis

パスワードのリセットやマルウェアの削除、攻撃基盤の削除、復旧に必要な情報収集等のためフォレンジック等の調査を行うこと。 - ・インシデント対応の報告およびコミュニケーション(RS.CO)Incident Response Reporting and Communication

ランサムウェアの影響を軽減するため社内外の関係者と当該インシデントに関する情報共有を行うこと。情報共有の優先事項には、他のシステムやネットワークへの被害拡大防止等を含むこと。 - ・インシデント軽減(RS.MI)Incident Mitigation

影響を最小限に抑えるためランサムウェアを隔離する即時の措置を行うこと。

⑥ 復旧(RC)RECOVER

- ・インシデント復旧計画の実行(RC.RP)Incident Recovery Plan Execution

ランサムウェア事故の根本原因を特定した後、直ちに復旧計画を開始すること。 - ・インシデント復旧コミュニケーション(RC.CO)Incident Recovery Communication

インシデントに関する関係者への報告基準を設定し、その基準に基づくコミュニケーションを行うこと。

改めて全体を眺めてみると、ガバナンスや特定、防御の内容は、ランサムウェア事故発生の防止よりも、事故発生を想定した侵入前提の対策が書かれていることが分かります。

まとめ

本コラムではランサムウェア脅威の実像および、NISTIR 8374に基づくランサムウェア対策をNIST CSF2.0の観点からご紹介しました。NIST CSF2.0を参考にセキュリティに取り組んでいる企業であれば既にご存知の対策が多かったかもしれません。

しかし、NISTIR 8374を参考にすることでガバナンス~復旧までのランサムウェア対策視点がイメージしやすくなったはずです。また、ガバナンス~復旧のプロセス(機能)は、ややもするとプロセス個別の思考に陥りがちですが、一連のリスクマネジメントと捉えることで取り組みの一貫性が保たれ、セキュリティ強度の向上が期待されます。

次回は、NISTIR 8374における基本的なランサムウェア対策のヒントについて解説します。

参考資料

- [1]NISTIR 8374(NIST)

https://nvlpubs.nist.gov/nistpubs/ir/2022/NIST.IR.8374.pdf - [2]Blacksuit (Royal) Ransomware(CISA)

https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-061a - [3]Initial Access Brokers How They’re Changing Cybercrime(Center for Internet Security)

https://www.cisecurity.org/insights/blog/initial-access-brokers-how-theyre-changing-cybercrime - [4]The NIST Cybersecurity Framework (CSF) 2.0(NIST)

https://nvlpubs.nist.gov/nistpubs/CSWP/NIST.CSWP.29.pdf - [5]MITRE ATT&CK(The MITRE Corporation)

https://attack.mitre.org/ - [6]ランサムウェア被害防止対策(警察庁)

https://www.npa.go.jp/bureau/cyber/countermeasures/ransom.html - [7]令和5年におけるサイバー空間をめぐる脅威の情勢等について(警察庁)

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R5/R05_cyber_jousei.pdf - [8]ランサムウェアの現状 2024年版(ソフォス社)

https://assets.sophos.com/X24WTUEQ/at/f7pxb9f8ws4fqzx78rv9g5p7/sophos-state-of-ransomware-2024-wpja.pdf - [9]サイバー攻撃を受けるとお金がかかる ~インシデント損害額調査レポートから考えるサイバー攻撃の被害額~(JNSA)

https://www.jnsa.org/result/incidentdamage/202407.html

- ※文中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。