NISTサイバーセキュリティフレームワーク2.0(CSF2.0)で何が変わったのか

2024年2月26日にNIST(米国国立標準技術研究所)のサイバーセキュリティフレームワークがV1.1からV2.0へバージョンアップしました。この文書は、本来は米国連邦政府向けの文書だったのですが、その内容の分かりやすさや、時流に即した内容により、米国の民間企業にも、そして日本を含む他国のセキュリティの取組みに大きな影響を与えています。

本コラムでは、NISTサイバーセキュリティフレームワーク(以下、CSF)V2.0の変更点を読み解くことによって、今後のサイバーセキュリティ対策に必要な要素や留意点について明らかにします。

なぜNISTサイバーセキュリティフレームワーク(CSF)が注目されるのか?

CSFは、元々は米国連邦政府の重要インフラ向けに2014年に策定されたものです。そのため、本来無関係な民間企業や、日本の組織で利用・遵守する義務はありません。

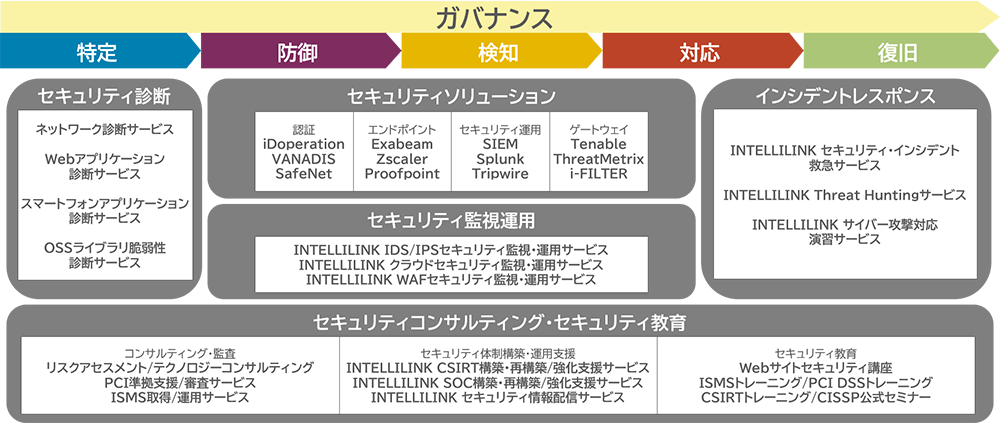

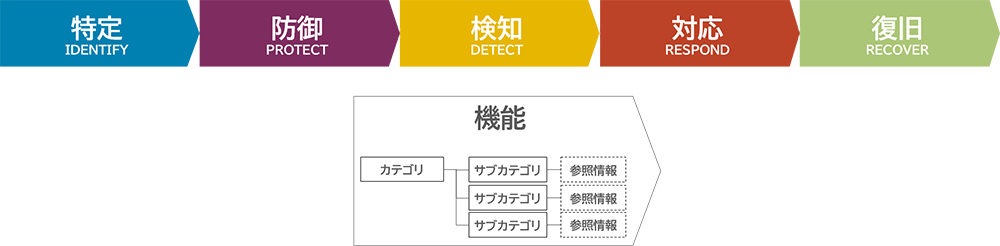

しかし、サイバー攻撃によって侵入された前提で、国家レベルの文書においてセキュリティ活動を「特定」、「防御」、「検知」、「対応」、「復旧」の5つの機能に分類・表現したことは、当初から画期的かつ分かりやすい概念として多くの組織に受け入れられました。また、それら5つの機能を構成する内容がカテゴリ/サブカテゴリに細分化され、著名なセキュリティ基準との関連づけが参照情報として明示されているため、使いやすさの面でも多くの組織に配慮されていました。

図1:これまでのCSF

その後、CSFやその考え方は国際的に多くの組織で活用が進み、特に海外とのやりとりが多い組織で導入が進んでいるようです。また、日本でもサイバーセキュリティ経営ガイドライン(経済産業省)や、サイバー・フィジカル・セキュリティ対策フレームワーク(経済産業省)など、CSFを参考に策定されたと推察されるセキュリティ基準も出ています。

そのため、CSFの動向は、多くの組織で今後のセキュリティ活動の方向性を示唆するほどのインパクトがあります。

NISTサイバーセキュリティフレームワーク2.0への主な変更点

今回のバージョンアップでは大きく以下6点の変更があります。

1. CSFは幅広い組織向けのフレームワークと位置付けられました

- ・正式タイトルは、当初の「重要インフラのサイバーセキュリティを改善するためのフレームワーク(Framework for Improving Critical Infrastructure Cybersecurity)」から、「 NISTサイバーセキュリティフレームワーク(The NIST Cybersecurity Framework)」に変更されました。

- ・CSFは、米国の重要インフラ向けから、世界中のあらゆる組織向けとなりました。

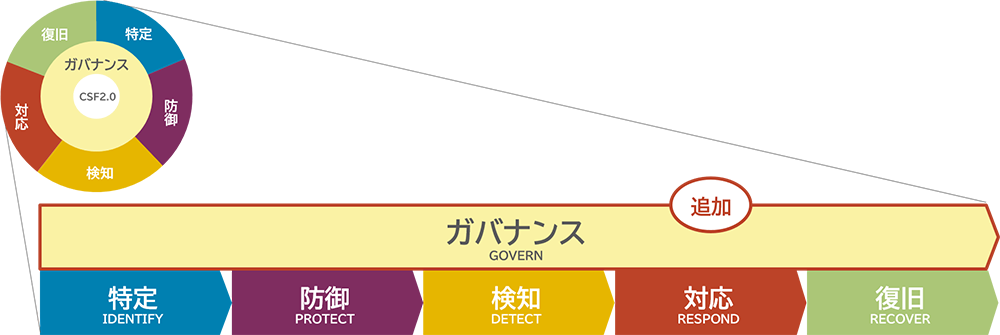

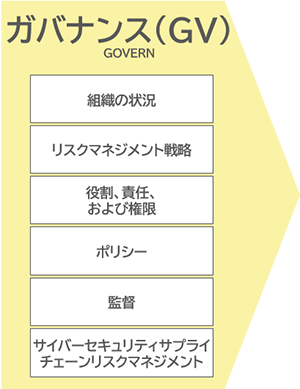

2. 新たな機能「ガバナンス」が追加されました

- ・CSFを構成する機能に、ガバナンス(GOVERN:統治する、管理する)が新たに追加されました。このガバナンスの中身は、「組織の状況」、「リスクマネジメント戦略」、 「役割、責任、権限」、「ポリシー」、「監督」、「サイバーセキュリティサプライチェーンリスクマネジメント」の6つのカテゴリに分けられます。

図2:CSF2.0の全体像

3. サイバーセキュリティのサプライチェーンリスクマネジメントに重点が置かれました

- ・サプライチェーンリスクマネジメントは、ガバナンスの中の1カテゴリに含められました(元々、特定の中の1カテゴリでした)。サブカテゴリは10項目にも及びます(サプライチェーンに関するリスクマネジメント、役割責任、エンタープライズリスクマネジメントとの統合、サプライヤーの優先順位付け、契約要件、契約前評価、リスク監視、インシデント対応への参加、パフォーマンス監視、契約終了対応)。

- ・サプライチェーンリスクマネジメントに関するガイダンスが公開されました。

サイバーセキュリティサプライチェーンリスクマネジメント(C-SCRM)のクイックスタートガイド - ・サブカテゴリの参考情報にNIST SP 800-218(セキュアソフトウェア開発フレームワーク:SSDF)が追加されました。

4. 新たに複数の他のフレームワークや文書に関連付けられました

- ・下記文書がCSF2.0の各サブカテゴリに対する参考情報となりました(従来のNIST SP 800-53やISO/IEC27001、COBIT、ISA62443は、直接的な参考情報からは除外されました。ただし、NIST SP 800-53についてはCSF2.0 リファレンスツールから参照可能です)。

- ※CIS Controlsとは、米国の非営利団体Center for Internet Security(CIS)が公開する最低限行うべきサイバーセキュリティのガイドラインです。

- ※CRI Profileとは、米国の非営利団体Cyber Risk Institute(CRI)が公開する金融機関を対象としたサイバーセキュリティのガイドラインです。

- ・下記NIST文書がCSF2.0の新たな参照先として追加されました。

- ・NIST IR 8286シリーズ:サイバーセキュリティおよびエンタープライズリスクマネジメントの統合シリーズ

- ・NIST SP 800-221:情報通信技術リスクのエンタープライズへの影響

- ・NIST SP 800-221A:情報通信技術(ICT)リスクに対する成果

- ・NIST SP 800-37:情報システムおよび組織のためのリスクマネジメントフレームワーク

- ・NIST SP 800-30 :リスクアセスメントの実施の手引き

- ・NIST プライバシーフレームワーク

- ・NIST AI 100-1:AIリスクマネジメントフレームワーク

5. CSFの実行に関する参考情報やガイダンスが強化されました

- ・CSF2.0の利用に役立つさまざまな参考情報が、NISTのWebサイト上で公開されました(下記は一例)。

- ・CSF2.0 リファレンスツール(CSFのサブカテゴリの実装例をブラウザ画面で見られます)

- ・組織プロファイルの作成および使⽤のためのクイックスタートガイド

- ・概念的なCSF2.0プロファイルのテンプレート

- ・中小企業むけクイックスタートガイド

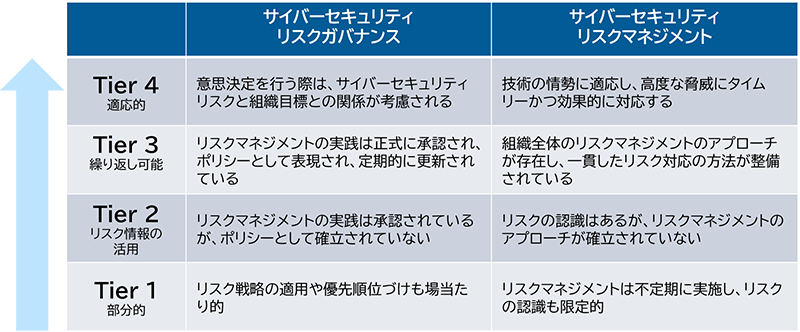

6. リスクガバナンスおよびリスクマネジメントの実践に関する階層(Tier)が見直されました

- ・「サイバーセキュリティリスクガバナンス」、「サイバーセキュリティリスクマネジメント」の2つの観点において、達成指標となる階層(Tier)を明確にしました(元々は、「リスクマネジメントプロセス」、「統合されたリスクマネジメントプログラム」、「外部からの参加 」の3つの観点でした)。

NISTサイバーセキュリティフレームワーク2.0の全体像

CSF 2.0の6つの機能の役割(成果:Outcome)は、以下のように定義されました。

- ・ガバナンス(GV):組織のサイバーセキュリティリスクマネジメント戦略、期待、ポリシーが確立され、伝達され、監視されている。

- ・特定(ID):組織の現在のサイバーセキュリティリスクが理解されている。

- ・防御(PR):組織のサイバーセキュリティリスクを管理するための保護策を使用されている。

- ・検知(DE):潜在的なサイバーセキュリティ攻撃および侵害が発見され、分析される。

- ・対応(RS):検出されたサイバーセキュリティインシデントに関して措置が講じられる。

- ・復旧(RC):サイバーセキュリティインシデントの影響を受けた資産および運用が復旧される。

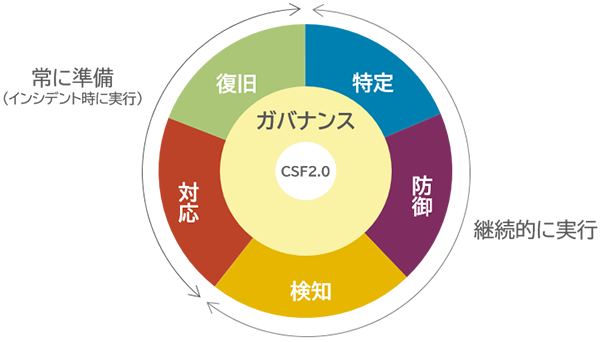

図3:CSF2.0の各機能

6つの機能は、密接に関連しており、以下のような関係性にあります。

- ・6つの機能は相互に関連している。そのため、車輪(ホイール)の形で表現されている。

- ・ガバナンスは中心に位置づけられ、他の5つの機能をどのように実装するかを示す。

- ・6つの機能は同時に取り組む必要がある(1つずつ順番でやればいい、どれかをやらなくていい、というものではない)。

- ・ガバナンス、特定、防御、検知は、すべてが継続的に実行される必要がある。

- ・対応、復旧は常に準備ができており、インシデントが発生したときに実行される必要がある。

- ・ガバナンス、特定、防御は、インシデントの予防と準備に役立ち、ガバナンス、検知、対応、復旧はインシデントの発見と管理に役立つ。

NISTサイバーセキュリティフレームワーク2.0の6つの機能およびカテゴリの変更点

① ガバナンス(GV)GOVERN

新機能として「ガバナンス」が追加されました。カテゴリの多くは旧「特定」機能から移行されると共に、リスクマネジメント戦略の見直しを行う監督(Oversight)が新カテゴリとして追加されました。監督では、リスクマネジメント戦略そのものの実行結果を確認し、見直しを行うことが求められています。

他にも、サブカテゴリに、ポジティブリスクのリスク議論への組み込み(GV.RM-07)、リーダーによるリスク責任(GV.RR-01)などの要素が追加されました。

ポジティブリスクとは、この場合、プラスの影響を与える可能性がある好機のリスクのことで、分かりやすくチャンス/チャレンジと読み替えてもいいかもしれません。

- ・組織の状況(GV.OC)Organizational Context

組織のサイバーセキュリティリスク管理の決定を取り巻く状況(ミッション、利害関係者の期待、依存関係、法律、規制、契約上の要件)が理解されている。 - ・リスクマネジメント戦略(GV.RM)Risk Management Strategy

オペレーショナルリスクの意思決定をサポートするため、組織の優先順位、制約、リスク許容度および選好度の表明、および前提条件が確⽴され、伝達され、使⽤されている。 - ・役割、責任、および権限(GV.RR)Roles, Responsibilities, and Authorities

説明責任、パフォーマンス評価、継続的改善を促進するためのサイバーセキュリティの役割、責任、および権限が確⽴され、伝達されている。 - ・ポリシー(GV.PO)Policy

組織のサイバーセキュリティポリシーが確⽴され、伝達され、執行される。 - ・監督(GV.OV)Oversight

組織全体のサイバーセキュリティリスクマネジメント活動およびパフォーマンスの結果は、リスクマネジメント戦略の情報提供や、改善、調整に使⽤されている。 - ・サイバーセキュリティサプライチェーンリスクマネジメント(GV.SC)Cybersecurity Supply Chain Risk Management

サイバーサプライチェーンのリスクマネジメントプロセスは、組織の利害関係者によって特定、確⽴、管理、監視、改善されている。

② 特定(ID)IDENTIFY

カテゴリの多くが「ガバナンス」機能に移行してシンプルになりました。また、元々複数の機能に存在していたカテゴリ「改善」がここに集約されました。

他にも、データおよびメタデータのインベントリ(ID.AM-07)、評価からの改善点特定(ID.IM-01)などの要素が追加されました。

- ・資産管理(ID.AM)Asset Management

組織がビジネス⽬的を達成できるようにするための資産(データ、ハードウェア ソフトウェア、システム、施設、サービス、⼈材など)が特定され、組織の⽬的および組織のリスク戦略に対する相対的な重要性と⼀致して管理されている。 - ・リスクアセスメント(ID.RA)Risk Assessment

組織、資産、個⼈に対するサイバーセキュリティのリスクは、組織に理解されている。 - ・改善(ID.IM)Improvement

CSFの全てのフレームワークの機能にわたって、組織のサイバーセキュリティリスクマネジメントのプロセスや⼿順、活動に関する改善点が特定されている。

③ 防御(PR)PROTECT

カテゴリが再編成されましたが、大規模な変更はありません。IDアサーションの保護(PR.AA-04)や不正ソフト防止(PR.PS-05)などの要素が追加されました。

この場合のIDアサーションとは、IDの認証要求や認証可否、利用者属性などの認証関連情報のことです。

- ・ID管理、認証、およびアクセス制御(PR.AA)Identity Management, Authentication, and Access Control

物理的および論理的資産へのアクセスは、許可されたユーザー、サービス、およびハードウェアに限定され、不正アクセスのリスク評価結果に応じて管理されている。 - ・意識向上およびトレーニング(PR.AT)Awareness and Training

組織の担当者は、サイバーセキュリティ関連のタスクを実行できるように、サイバーセキュリティの意識向上教育およびトレーニングが提供されている。 - ・データセキュリティ(PR.DS)Data Security

データは、情報の機密性、完全性、可用性を保護するため、組織のリスク戦略と一致して管理されている。 - ・プラットフォームセキュリティ(PR.PS)Platform Security

物理および仮想プラットフォームのハードウェア、ソフトウェア(ファームウェア、オペレーティング システム、アプリケーションなど)およびサービスは、機密性、完全性、および可⽤性を保護するため、組織のリスク戦略と⼀致して管理されている。 - ・テクノロジーインフラストラクチャーレジリエンス(PR.IR)Technology Infrastructure Resilience

セキュリティアーキテクチャ―は、資産の機密性、完全性、可用性、および組織の回復力を保護するため、組織のリスク戦略に従って管理されている。

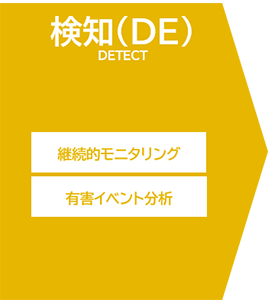

④ 検知(DE)DETECT

カテゴリが再編成されましたが、大規模な変更はありません。脅威インテリジェンスを活用した分析(DE.AE-07)の要素が追加されました。

- ・継続的モニタリング(DE.CM)Continuous Monitoring

資産が、異常、侵害の兆候、およびその他の潜在的な有害イベントを見つけるために監視されている。 - ・有害イベント分析(DE.AE)Adverse Event Analysis

異常、侵害の兆候、およびその他の潜在的な有害イベントが、分析され、そのイベントを特徴付けられ、サイバーセキュリティインシデントが検知されている。

⑤ 対応(RS)RESPOND

カテゴリが再編成されましたが、大規模な変更はありません。ただしインシデント対応の活動内容がサブカテゴリレベルでいくつか追加されました。

例えば、回復開始基準の適用(RS.MA-05)やインシデント関連データの保護(RS.AN-07)インシデント規模の推定(RS.AN-08)などの要素が追加されました。

- ・インシデント管理(RS.MA)Incident Management

検出されたサイバーセキュリティインシデントへの対応が管理されている。 - ・インシデント分析(RS.AN)Incident Analysis

効果的な対応を確保しフォレンジックおよび復旧活動をサポートするための調査が実施されている。 - ・インシデント対応の報告およびコミュニケーション(RS.CO)Incident Response Reporting and Communication

対応活動は、法律、規制、またはポリシーの要求に応じて社内および社外の利害関係者と調整されている。 - ・インシデント軽減(RS.MI)Incident Mitigation

イベントの拡大を防ぎ、その影響を軽減するための活動が実行されている。

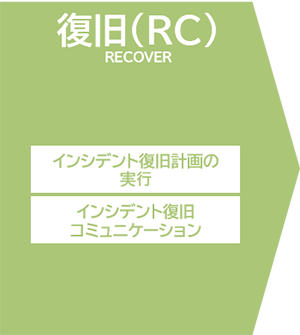

⑥ 復旧(RC)RECOVER

カテゴリが再編成されましたが、大規模な変更はありません。ただしインシデント復旧計画の活動内容がサブカテゴリのレベルで詳細化されました。

例えば、バックアップ復旧前の検証(RC.RP-03)や、復旧した資産の検証(RC.RP-05)、復旧終了基準の適用(RC.RP-06)などの要素が追加されました。

- ・インシデント復旧計画の実行(RC.RP)Incident Recovery Plan Execution

サイバーセキュリティインシデントの影響を受けたシステムおよびサービスのオペレーショナルな可用性を確保するために復旧活動が実行されている。 - ・インシデント復旧コミュニケーション(RC.CO)Incident Recovery Communication

復旧活動は社内および社外の関係者と調整されている。

NISTサイバーセキュリティフレームワーク2.0におけるTierの概要

詳細はCSF2.0本文を確認する必要がありますが、リスクガバナンスやリスクマネジメントのTier(階層)が以下のように示されました。段階は従来通りの4段階です。

従来通り、必ずしもTier4を目指さなくてはならないわけではなく、組織の事情に応じてどのTierを目指すかを自ら決めることが重要です。

図4:リスクガバナンスやリスクマネジメントに関するTierの概要

まとめ

今回のCSF2.0への変更により、サイバーセキュリティの取り組みにおいてガバナンスの重要性、特にサプライチェーンセキュリティの重要性がクローズアップされました。もちろん、多くの組織においてガバナンスもサプライチェーンセキュリティも取り組んでいると思いますが、その優先度・重要度が一段上がったと思います。

とはいえ、ガバナンスに定められている内容は多くが直接的なセキュリティ対策ではないため、どうしてもその効果や実装イメージがつきづらいと思います。今回の大幅改定では、CSF2.0利用上の参考情報がさまざまな形で提供されていますので、これらを参考に常にリスクを把握しスピーディーに対応するための仕組みづくりを進めることが望ましいです。

参考資料

- [1]The NIST Cybersecurity Framework 2.0

https://nvlpubs.nist.gov/nistpubs/CSWP/NIST.CSWP.29.pdf - [2]Public Draft: The NIST Cybersecurity Framework 2.0

https://nvlpubs.nist.gov/nistpubs/CSWP/NIST.CSWP.29.ipd.pdf - [3]重要インフラのサイバーセキュリティを改善するためのフレームワーク 1.1版(頁対訳)

https://www.ipa.go.jp/security/reports/oversea/nist/ug65p90000019cp4-att/000071204.pdf - [4]NIST Cybersecurity Framework (CSF) 2.0 Reference Tool

https://csrc.nist.gov/projects/cybersecurity-framework/filters#/csf/filters - [5]Quick-Start Guide for Creating and Using Organizational Profile:NIST SP 1301

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.1301.pdf - [6]Quick-Start Guide for Cybersecurity Supply Chain Risk Management (C-SCRM):NIST SP 1305 (Initial Public Draft)

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.1305.ipd.pdf - [7]Small Business Quick-Start Guide

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.1300.pdf - [8]Notional CSF 2.0 Profile Template

https://www.nist.gov/document/csf-20-notional-organizational-profile-template - [9]NIST SP 800-218 Version 1.1(セキュアソフトウェア開発フレームワーク:SSDF)

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-218.pdf - [10]NIST SP 800-221A(情報通信技術(ICT)リスクに対する成果)

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-221A.pdf - [11]CIS Controls

https://www.cisecurity.org/controls - [12]CRI Profile Version 2.0

https://cyberriskinstitute.org/the-profile/

- ※文中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。