日本政府の「サイバーセキュリティ戦略」では「サイバーハイジーン(衛生管理)」の強化が提言されておりますが、これは組織内にあるハードウェア/ソフトウェアのセキュリティ状況をリアルタイムに把握し、連続的に管理し、脆弱性を徹底排除することで組織のリスクを低減する考え方です。

しかしながら管理すべきハードウェア/ソフトウェアは多種多様で大量に存在し、それらと日々発生する脆弱性を照らし合わせて、脆弱性に対策のためのセキュリティパッチの適用を効果的に実施していくには、優れた脆弱性管理プラットフォームの導入が必須となってまいりました。

概要

当社ではServiceNow Security Operations(SecOps)とサードパーティー製脆弱性スキャナーを組み合わせた脆弱性管理ソリューションをご提案いたします。

SecOpsが有する高性能な構成管理データベース(CMDB)を中心としたワークフロー管理と、著名なサードパーティー製脆弱性スキャナーとを連携させて、脆弱性スキャンから脆弱性対応の完了までのすべてのプロセスを自動化し、少ないメンバーでも正確で効率的な脆弱性管理を実現します。

特長

当社の脆弱性管理ソリューションには以下の3つの特長がございます。

1)脆弱性管理の自動化

2)パッチ適用の優先順位付け

3)脆弱性対応の確実性担保

脆弱性管理プロセス

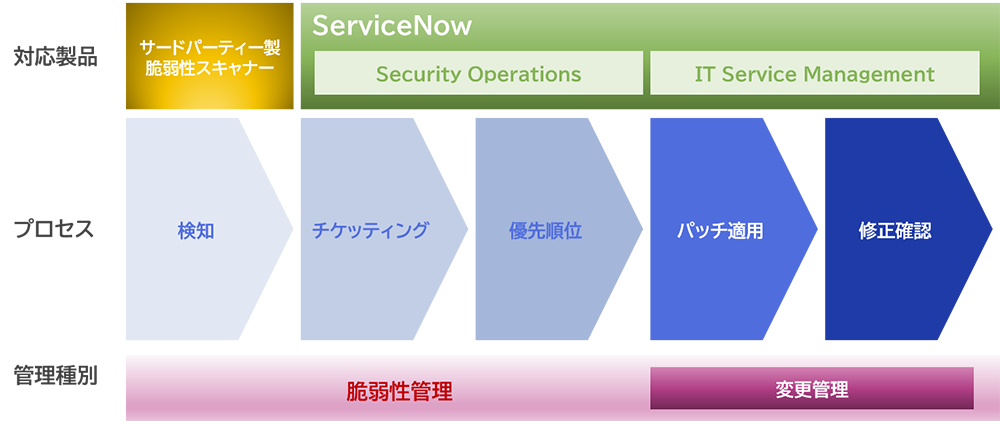

ServiceNowとサードパーティー製脆弱性スキャナーを組み合わせた脆弱性管理プロセスは概ね下記のようになります。

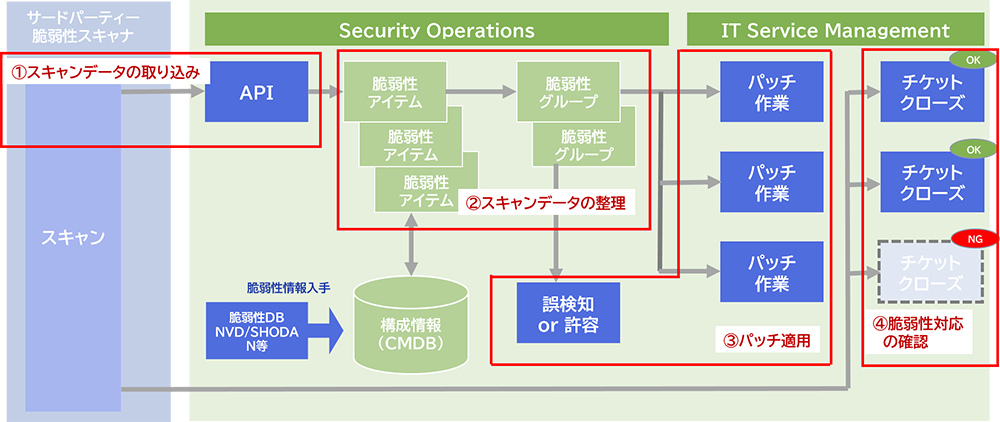

①スキャンデータの取り込み

サードパーティー製脆弱性スキャナーにより管理対象のデバイスに対して脆弱性スキャンを実施します。

スキャンデータはAPIを通してSecOpsが取り込みます。

②スキャンデータの整理

取り込んだスキャンデータは管理対象のIPアドレス等をもとにSecOpsが保持している構成管理データベース(CMDB)の構成情報と突合し取り込まれ、構成情報と脆弱性情報を掛け合わて作られる脆弱性アイテムを生成します。脆弱性アイテムは脆弱性管理における最小管理単位となります。

さらに生成された大量の脆弱性アイテムはグルーピングされて、その後はこれらのグループ単位で脆弱性管理を実施していきます。

脆弱性グループは脆弱性の危険度だけでなく、組織特有のビジネスインパクトも加えたロジックで計算されたスコアを元にパッチ適用の優先順位を決定します。

③パッチ適用

SecOpsは脆弱性グループごとにパッチ適用作業の対応組織をアサインし、適用作業完了の締切日を設定します。

対応された対応組織では期日までにパッチ適用を実施しなければなりません。

また、このように設定されたパッチ適用締切日を超過する場合、パッチ適用しないことを許容する場合や誤検知であることが明確である場合は、これらの脆弱性グループは承認フローにより例外として管理されます。

なお、パッチ適用作業の管理にはSecOpsとは別製品であるServiceNow ITサービスマネジメント(ITSM)の変更機能を利用しております。

④脆弱性対応の確認

パッチ適用作業が完了するとSecOpsはパッチが正しく適用されているかを確認するために、脆弱性スキャナーに対して再スキャンを自動的に指示します。その結果同じ脆弱性が発見されなければステータスを「クローズ」としプロセスを終了しますが、再度発見されると元のステータスに戻し、もう一度プロセスを再開します。

当社のソリューション販売について

当社では完成度の高い脆弱性管理ソリューションをお客様のご提供するために、サードパーティー製脆弱性スキャナーおよびServiceNow製品のライセンス販売に加え、セキュリティ技術やプロジェクト管理に豊富な経験を有した技術者が、設計・導入・運用までトータルにご支援いたします。

注)サードパーティー製脆弱性スキャナーは当社指定のもののみサポートさせていただきます。