クラウド化・テレワーク型社会におけるセキュリティモデル「ゼロトラスト」~(1) NIST SP800-207 2nd DRAFTの概要~

昨今「ゼロトラスト」のキーワードを見かける機会が爆発的に増えてきました。

近年の業務環境のクラウド化や、新型コロナウイルスの影響によって急速に進められているテレワーク型社会への移行により、セキュリティモデルも大きな変革の時期を迎えています。

本コラムでは、「ゼロトラスト」をキーワードに、今起きているセキュリティ概念の変革と、今後必要となるセキュリティ対策について解説します。

第1回の今回はゼロトラストの概要について、NISTより発行されている「SP 800-207: Zero Trust Architecture (ZTA) 2nd DRAFT」の内容にも触れながら解説します。第2回目は、ゼロトラストの実現を目指して今後必要となるセキュリティ対策について解説します。

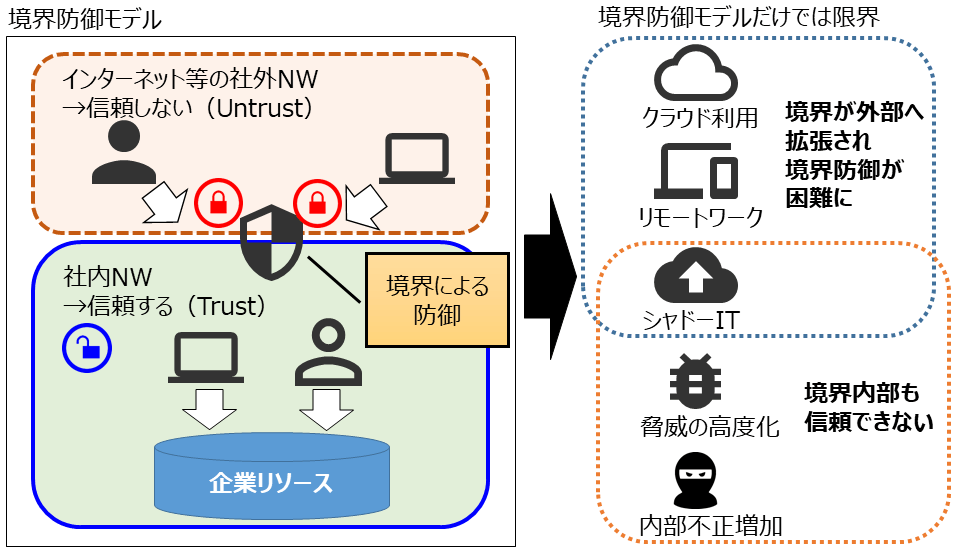

1. 境界防御モデルの限界

これまで、企業等の組織は、自社が構築したネットワークとインターネット等の社外との間にファイヤーウォール(FW)を設置して境界を設け、境界内部のアクセスは信頼するが、境界外部から内部へのアクセス、および境界内部から外部へのアクセスは信頼できないものとして、脅威や不正アクセス等から企業リソース※を守る「境界防御」の考え方を採用してきました。

(※本コラムでは、企業が守るべきデータ、システムやサービス、アプリ、ユーザー等を含め企業リソースと表現します。)

しかし現在、在宅勤務やテレワークでリモートアクセス利用が活発化しているように社外ネットワークから社内ネットワークの企業リソースへアクセスする必要性や、Salesforce、BOX、Office365などのSaaSサービスの導入やAWSなどのIaaS活用にみられるように社内ネットワークから社外に企業リソースを持ち出し利用する必要性がでてきました。

また、高度化する手口によるなりすまし、社員や協業者による内部不正、サプライチェーンの多様化にともない子会社・関連会社や運用委託先などのパートナー会社が自社インフラにアクセスしたり、情報システム部門が関知しない不適切なアプリ等が利用(シャドーIT)されたりすることから生じる情報漏洩リスクなど、境界防御をかいくぐる攻撃や脅威、リスクが増大してきました。

このような背景から、これまでの境界で防御するという仕組み「だけ」では、企業リソースの保護が困難となってきました。

図1. 境界防御モデルとその限界

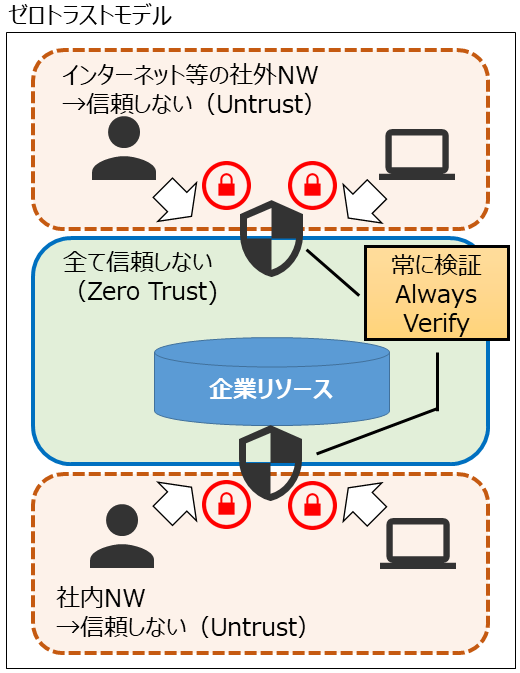

2. ゼロトラストモデル

高度化する脅威からいかに企業リソースを保護するか、そしてクラウド等の利活用とセキュリティをどのように両立することができるか。その答えの一つとして近年注目を浴びているのが「ゼロトラスト」です。

ゼロトラスト(Zero Trust Network, Zero Trust Architecture)は、当時、米国調査企業Forrester Research(以下、Forrester社)のアナリストであったJohn Kindervag氏によって2010年に提唱されたセキュリティのコンセプトです。*1

ゼロトラストは、言葉の通り「何も信頼しない」ことを意味しており、ネットワークの内部・外部を問わず企業リソースへのアクセスを全て検証して許可する、新しいセキュリティの考え方です。

図2. ゼロトラストモデル

3. NISTのゼロトラストアーキテクチャー(SP 800-207,ドラフト版)

ゼロトラストはコンセプト(概念)であり、その定義づけや実現の方法について、世界中のセキュリティ企業各社によってさまざまな検討が進められてきました。そのような中、NIST(National Institute of Standards and Technology. 米国国立標準技術研究所)でゼロトラストアーキテクチャーを定義しようという動きがあり、2020年2月には、「SP 800-207: Zero Trust Architecture (ZTA)」の2nd DRAFTが発行されましたので、ご紹介いたします。 なお、2nd DRAFTという名称の通り、現在もアップデート中の資料である事をあらかじめご了承ください。

NISTのゼロトラストアーキテクチャー(SP 800-207, 2ndドラフト版)は以下で参照することができます。

-

NIST SP 800-207: Zero Trust Architecture (2nd Draft)*2

https://csrc.nist.gov/publications/detail/sp/800-207/draft

早速、どのようなことが書かれているか見ていきましょう。

(記事引用部分の意訳箇所については、原文を併記しています)

(1) 概要

概要(Abstract)には、以下のように書かれています。

「ゼロトラスト」は物理的なロケーションやネットワークのロケーションによる保護を前提とせず、企業所有のネットワーク境界内に配置されていないリモートユーザーやクラウドベースの資産を含めて、ユーザー、資産、およびリソースを保護することに焦点を当てた、新しい進化したサイバーセキュリティの考え方です。

Zero trust (ZT) is the term for an evolving set of cybersecurity paradigms that move network defenses from static, network-based perimeters to focus on users, assets, and resources. (中略) Zero trust is a response to enterprise network trends that include remote users and cloud-based assets that are not located within an enterprise-owned network boundary. (中略) Zero trust focus on protecting resources, not network segments, as the network location is no longer seen as the prime component to the security posture of the resource.

また、ゼロトラストと、ゼロトラストアーキテクチャーという用語について、以下のように定義しています。

ゼロトラスト(ZT):ネットワークが侵害されることを前提に、情報システムやサービスに対する要求の不確実性を排除し正確なアクセス決定を実施するための概念とアイデアのコレクションを提供します。

ゼロトラストアーキテクチャー(ZTA):ゼロトラストの概念に基づいた、コンポーネントの関係性、ワークフロー、アクセスポリシー等を含めた、企業におけるサイバーセキュリティの設計図です。

Zero trust (ZT) provides a collection of concepts and ideas designed to reduce the uncertainty in enforcing accurate, per-request access decisions in information systems and services in the face of a network viewed as compromised. Zero trust architecture (ZTA) is an enterprise’s cybersecurity plan that utilizes zero trust concepts and encompasses component relationships, workflow planning, and access policies.

(2) 文書構造

文書構造は以下のようになっています。

(目次タイトルは原文を意訳しております。)

(参照:Draft(2nd) SP 800-207, Zero Trust Architecture – Table of contents)

全てを説明するには膨大な量となりますので、ここではポイントを絞って解説します。

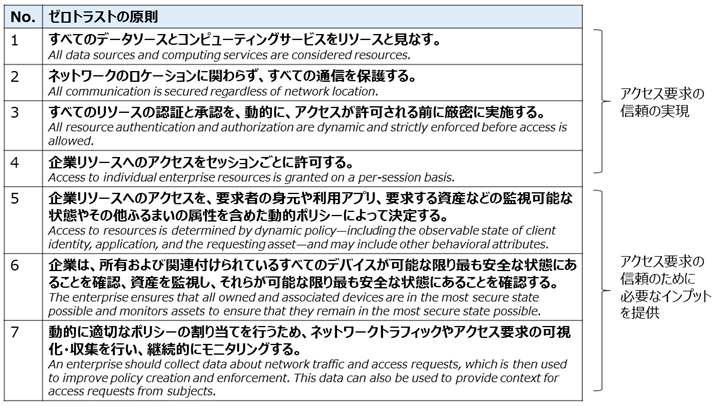

(3) ゼロトラストの原則

ゼロトラストに関する多くの議論では、FW等による境界防御は不要だという誤った印象が強調されてしまうことがありますが、境界防御の要素もゼロトラストの概念の一部として引き続き定義され続けています(例としてマイクロセグメンテーション等の考え方が挙げられます)。ここでは、何を除外するかではなく、何が必要かという観点で原則を挙げます。

なお、理想としてはすべての原則が実装されることが望ましいですが、すべての原則がそのままの形で適用できない可能性があることに注意が必要です。

Many definitions and discussions of ZT stress the concept of removing wide-area perimeter defenses (e.g., enterprise firewalls) as a factor. However, most of these definitions continue to define themselves in relation to perimeters in some way (such as micro-segmentation or micro-perimeters; see Section 3.1) as part of the functional capabilities of a ZTA. The following is an attempt to define ZT and ZTA in terms of basic tenets that should be involved rather than what is excluded. These tenets are the ideal goal, though it must be acknowledged that not all tenets may be fully implemented in their purest form for a given strategy.

表1. ゼロトラストの原則 (以下の参考文献を元に作成。原文とは順番を変更しています。

:Draft(2nd) SP 800-207, Zero Trust Architecture - 2.1 Tenets of Zero Trust)

上記ゼロトラストの原則は、前半の1~4にアクセス要求の信頼の実現に関する原則が記載されており、後半の5~7にその実現のために提供されるべきインプットに関する原則が記載されています。

(4) ゼロトラストにおける、信頼の実現方法

リソース保護に重点を置くゼロトラストモデルでは、境界内部であるからといって信頼する(信頼し続ける)といった考え方はせず、継続的に信頼性を評価するということが基本の考え方となっています。

Zero trust is a cybersecurity paradigm focused on resource protection and the premise that trust is never granted implicitly but must be continually evaluated.

また、ラテラルムーブメント(組織内部での不正や、マルウェア感染による組織内感染拡大など)を防止するために、権限を最小限に留めることが重要です。

The initial focus should be on restricting resources to those with a need to access and grant only the minimum privileges (e.g., read, write, delete) needed to perform the mission. Traditionally, agencies (and enterprise networks in general) have focused on perimeter defense, and authenticated users are given authorized access to a broad collection of resources. As a result, unauthorized lateral movement within a network has been one of the biggest challenges for federal agencies.

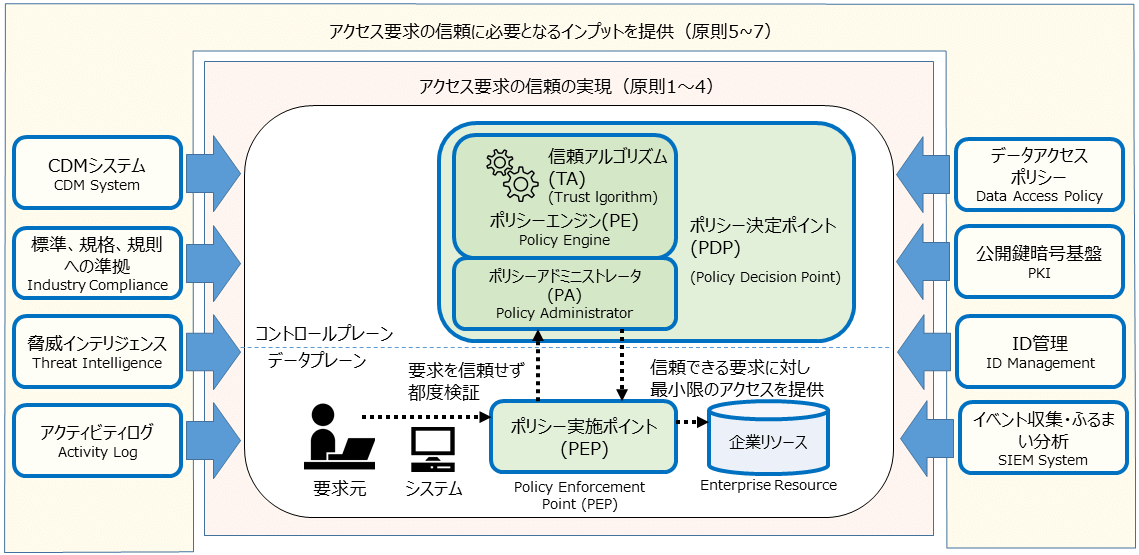

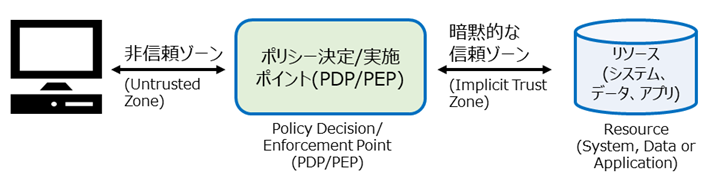

ゼロトラストにおけるアクセスの抽象的モデルが、以下の図になります。企業のリソース(データだけでなく、コンピューティング リソース等も含め)にアクセスしようとするユーザーや端末は、ポリシー決定ポイント(PDP)および対応するポリシー実施ポイント(PEP)を通じて許可されます。

In the abstract model of access shown in Figure 1, a user or machine needs access to an enterprise resource. Access is granted through a policy decision point (PDP) and corresponding policy enforcement point (PEP).

図3. ゼロトラストアクセス (以下の参考文献を元に作成:

Draft(2nd) SP 800-207, Zero Trust Architecture - 2 Zero Trust Basics - Figure 1: Zero Trust Access)

上の図から読み取れるように、データやサービス等を含む企業リソースへのアクセス要求は、非信頼ゾーンからのものであることが前提で、必ず間に入っているポリシー決定ポイント(PDP)による適用ポリシーの決定、およびポリシー実施ポイント(PEP)によるポリシー適用が行われます。したがって、ポリシー決定ポイント(PDP)がどのような判断基準で、アクセス要求を信頼し、適用するポリシーを決定するかが重要になると考えられます。

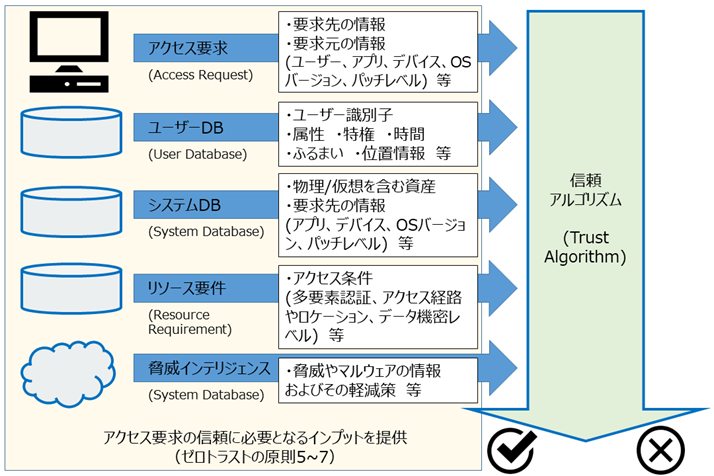

ゼロトラストアーキテクチャーにおけるポリシー決定ポイント(PDP)には、頭脳といえるポリシーエンジンが必要不可欠であり、ポリシーエンジンの信頼アルゴリズム(Trust Algorithm :TA)は主要な思考プロセスであると考えることができます。ポリシーエンジンは、複数のソース(ユーザー、ユーザーの属性とロール、ユーザーの行動パターンの履歴、脅威インテリジェンスソース、その他のメタデータソースに関する情報を含むポリシーデータベース)から入力を受け取ります。

For an enterprise with a ZTA deployment, the policy engine can be thought of as the brain and the PE’s trust algorithm (TA) as its primary thought process. (中略) The policy engine takes input from multiple sources: the policy database with information about users, user attributes and roles, historical user behavior patterns, threat intelligence sources, and other metadata sources.

図4. ゼロトラスト信頼アルゴリズム (以下の参考文献を元に作成:

Draft(2nd) SP 800-207, Zero Trust Architecture - 3.3 Trust Algorithm - Figure 7: Trust Algorithm Input)

信頼アルゴリズムを正しく機能させるためには、ゼロトラストの原則5~7にも示されているように、アクセス要求、ユーザー情報、システム情報、アクセス要件、脅威インテリジェンス等の複数のインプットが必要であることがわかります。特にアクセス条件(例えば、海外からのアクセスは拒否する等)と、アクセス要求元の位置情報やアクセス時間なども信頼アルゴリズムのインプットとして活用できれば、アカウントのなりすましや普段と異なるふるまいの検知などにより、不正なアクセスを強力に取り締まることができそうです。

上記のアクセス認証の概念を中心に据えた「ゼロトラストアーキテクチャーの論理コンポーネントの概念図」が以下のように示されています。

図5. ゼロトラスト コア論理コンポーネント (以下の参考文献を元に作成:

Draft(2nd) SP 800-207, Zero Trust Architecture - 3 Logical Components of Zero Trust Architecture - Figure 2: Core Zero Trust Logical Components)

ポリシー決定ポイント(PDP)の中には、信頼アルゴリズムに基づいて企業リソースへのアクセス許可を判断するポリシーエンジン(PE)や、要求元とリソース間の通信パスを確立/シャットダウンするための資格情報や認証トークンを生成するポリシーアドミニストレータ(PA)が存在しており、ポリシー決定の頭脳の役割を担っています。

要求元からのアクセス要求をポリシーエンジンで検証した結果、PDPで要求元に適用するポリシーが決定され、PEPがポリシーの適用を実施します。要求元は、適用されたポリシーに基づき企業リソースにアクセス可能となる仕組みとなっています。この仕組みを図の左右にあるCDM System(Continuous Diagnostic and Mitigation System: 継続的な診断により企業資産の脆弱性調査や構成とソフトウエアコンポーネント更新を実施する)、企業のコンプライアンスや世界標準・認証への準拠要件、脅威インテリジェンス、アクティビティログ、データアクセスポリシー、公開鍵暗号基盤(PKI)、ID管理、SIEM…等の技術によって下支えする構図となっています。これらは信頼アルゴリズムを正しく機能させるために必要となる、アクセス要求、ユーザー情報、システム情報、アクセス要件、脅威インテリジェンス等の複数のインプットの例であり、ゼロトラストを実現するための要素(の一例)ともいえるのではないかと思います。

4. まとめ

ここまで、ゼロトラストの概要を、「SP 800-207: Zero Trust Architecture (ZTA) 2nd DRAFT」の内容も交えて確認してきました。

高度化する不正や脅威から企業リソースを守るために、境界内部・外部を問わず、複数のインプットをもとに継続的に信頼性を検証し、必要最小限の権限を適用(あるいは拒否)するという、ゼロトラストの考え方が見えてきました。

ゼロトラストは、クラウド化・テレワーク型社会への移行が急速に進む今、まさに必要とされているセキュリティの考え方と言えます。

しかし、これから新規に構築するネットワークやシステム、既存の環境に対し、如何にゼロトラストの考え方を織り込んでいくか、という点についてはまだぼんやりとしているかと思います。

次回は、「SP 800-207: Zero Trust Architecture (ZTA) 2nd DRAFT」を更に読み解いて、ゼロトラスト実現方法や、今後必要になると考えられるセキュリティ対策について解説していきます。また、NISTの資料だけでなく、Forrester社の提唱する「The Zero Trust eXtended Ecosystem Framework(ZTX)」の考え方などについても触れていきたいと思います。

参考資料

- *1: Zero Trust Network Architecture with John Kindervag (Palo Alto Networks)

https://youtu.be/SSUUg38lFg0 - *2: NIST SP 800-207: Zero Trust Architecture (2nd Draft)

https://csrc.nist.gov/publications/detail/sp/800-207/draft

Writer Profile

セキュリティ事業本部 セキュリティコンサルティング事業部

コンサルティングサービス担当 チーフコンサルタント

石井 英男

(CISSP、CISA、CISM、情報処理安全確保支援士、ITコーディネータ)

Tweet