サプライチェーンの情報セキュリティマネジメント 第4回 ~ ISOでの標準化の状況を中心に解説

6. クラウドサービスの情報セキュリティ管理

この章では、ISO/IEC27036 Part4[1]をベースに、クラウドサービスの情報セキュリティ管理をサプライチェーンの1つとして見て行きます。その前に、まず現在のクラウドサービスに関するISOでの標準化の状況を俯瞰しておきましょう。

6.1 クラウドサービスの情報セキュリティマネジメントに関連したISO規格の体系

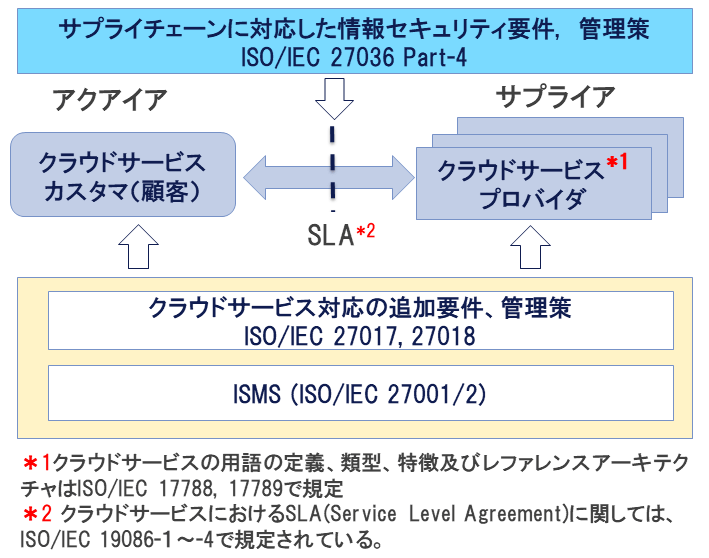

図9にクラウドサービスの情報セキュリティマネジメントに関連したISO規格の関係を示します。まず、情報セキュリティマネジメントを議論する枠組みとして、クラウドサービスの定義、参照アーキテクチャに関しては、ISO/IEC 17788[2], 17789[3]で行われています。これに従って、クラウドカスタマとクラウドサービスプロバイダとの間で必要となるSLA(Service Level Agreement)のフレームワークは、ISO/IEC 19086の4つのパートで述べられています[4][5][6][7]。

これらの規格に基づいて、クラウドサービスカスタマ、クラウドプロバイダ双方に要求される情報セキュリティの要求条件と管理策がISO/IEC 27001, 27002に対して補足、追加する形でISO/IEC 27017[8], ISO/IEC 27018[9]としてまとめられました。ISO/IEC27018は特にパブリッククラウドサービスにおける個人情報(PII: Personally Identifiable Information)保護に着目した規格になっています。

以上の規格化の動きと並行して、ISO/IEC27036 Part4がまとめられています。これは、クラウドサービスカスタマとプロバイダをサプライチェーンの関係として捉え、Part3まででとられている考え方を踏襲して、システムライフサイクルプロセスに対応した情報セキュリティ管理のガイドラインを示しています。特に、ISO/IEC 27017との差分としては、クラウドサービスの提供機能による類型(アプリケーション、プラットフォーム、インフラストラクチャ)に対応した一般的なリスク分析とそれぞれのサービス提供にあたって必要なクラウドサービスプロバイダが具備すべき標準的なセキュリティ管理機能がまとめられています。

図9. クラウドサービスの情報セキュリティマネジメント関連ISO規格

6.2 クラウドサービスの類型

以下では、ISO/IEC 17788, 17789で示されているクラウドサービスの定義、類型と特徴、およびこれに対応したISO/IEC 27017でまとめられている情報セキュリティに対する要求条件、管理策について概要をまとめておきます。

まず、クラウドコンピューティングとは、“セルフサービスのプロビジョニング(provisioning)およびオンデマンド管理を備える、スケーラブルで伸縮自在な共有できる物理的または仮想的なリソース共用へのネットワークアクセスを可能にするパラダイム”と定義されています。ここで、リソースの例としては、サーバ、OS、ネットワーク、ソフトウエア、アプリケーションおよびストレージが含まれており、

- 物理的または仮想的なコンピュータリソースにネットワークを介して接続、

- ユーザーはリソースのプロビジョニング、オンデマンドの管理が可能、リソースは自由に拡張、縮退可能、

- これらの機能は、定義されたインタフェースを介して呼び出される、とされています。

また、クラウドサービスの類型を見ていくと、物理的または仮想的なリソースの管理および共有によって体系づける方法として、パブリッククラウド、プライベートクラウド、コミュニティクラウド、ハイブリッドクラウドに分けることができます。表8にその特徴を示します。

| 類型 | プロバイダ(リソース提供側) | カスタマ1(リソース利用側) |

|---|---|---|

| パブリッククラウド | リソースはプロバイダ側で提供され、複数のカスタマで共有される。 | アクセス可能な不特定のユーザーが利用可能。 |

| プライベートクラウド | リソースは単一のカスタマもしくは第3者で所有され、単一のカスタマで独占的に利用される。 | 単一のカスタマが排他的に利用。 |

| ハイブリッドクラウド | パブリッククラウド、プライベートクラウド両者のプロバイダが提供。 | プライベートクラウドを利用する単一のカスタマが排他的に利用。 |

| コミュニティクラウド | リソースは1つのコミュニティで所有・共有される。 | 相互に関連した複数のカスタマ(コミュニティ)が排他的に利用。 |

- 1: ここでクラウドサービスカスタマとは、クラウドサービスを利用する契約主体を意味します。実際にクラウドサービスを利用するユーザーをクラウドサービスユーザーと呼ぶことにします。

クラウドサービスプロバイダが提供するアプリケーション、アプリケーション実行環境(アプリケーションはカスタマが配置、実行)、基盤リソース(OS、データベース、ストレージ、ネットワーク)などクラウドサービスの提供機能によって分類することもできます。また、実際のさまざまなクラウドサービスはこれらの提供機能の組み合わせによって提供することも可能です。この考え方に基づく類型を表92に示します。

| サービス提供機能 | 定義 | クラウドサービス区分 | ||

|---|---|---|---|---|

| アプリケーション機能型(Application capability type) | クラウドサービスカスタマが、クラウドサービスプロバイダのアプリケーションを使うことができるクラウド機能の提供型。 | SaaS(Software as a Service) | CaaS(Communication as a Service) | DaaS

(Data-storage as a Service) NaaS(Network as a Service) |

| プラットフォーム機能型(Platform capability type) | クラウドサービスカスタマが、クラウドサービスプロバイダによってサポートされる一つ以上のプログラム言語と一つ以上の実行環境とを使ってカスタマが作ったまたはカスタマが入手したアプリケーションを配置、管理し、および実行することができるクラウド機能の提供型。 | PaaS(Platform as a Service) | ||

| インフラストラクチャ機能型(Infrastructure capability type) | クラウドサービスカスタマが、処理、ストレージ、またはネットワークリソースを供給および利用できるクラウド機能の提供型。 | IaaS(Infrastructure as a Service) CaaS(Compute as a Service) |

||

- 2: ISO/IEC 17788 Annex A[2]等を参考に作成。クラウドサービス区分はここで示しているもの以外にもさまざまなものが存在し得ます。クラウドサービスは現在まだ進化の途上にあることから、今後新しいクラウドサービスのパラダイムも出てくると考えられます。

6.3 クラウドサービスの特性と関連する一般的リスク

クラウドサービスには従来のオンプレ型のITシステムには無い、さまざまな特性が存在します。これらの特性によって、クラウドサービスの利活用を便利にする判明、サービス固有のリスクも発生します。以下ではISO/IEC 17788で取り上げられている代表的な特性を述べるとともに、これに付随したリスクの例をまとめます。

クラウドコンピューティングの一般的特性と付随するリスク

-

幅広いネットワークアクセス: 標準的に利用可能な、多様なネットワークサービスを介してリソースに接続することが可能です。利用可能なネットワークがありさえすれば、携帯端末、タブレットPC、ノートブックPC、ワークステーションなど多様な電子機器を用いて,ユーザーはどこからでも物理的または仮想的リソースにアクセスできる、という利便性が向上します。

付随するリスク:サイバー攻撃等のセキュリティ侵害を起こしやすくしてしまうリスクが発生します(Attack Surfaceの拡大)。また、クラウドサービスユーザーはさまざまなクラウドサービスへのアクセスが容易となることから、組織としては認可されていないサービスにアクセスすることで、情報漏えいやマルウエアの侵入といったリスクを拡大してしまう恐れがあります。 -

オンデマンド、セルフサービス:クラウドサービスカスタマが、必要に応じて、自動的またはクラウドサービスプロバイダとの最小限の対話型操作でコンピューティング能力を用意できる能力を意味しています。これによって、クラウドサービスユーザーが、他者とのやりとりおよびオーバーヘッドを必要とすることなく、必要なときに必要なことを実行することが許容されコンピューティング資源の利用に係るコスト、時間および努力を相対的に削減することを可能としています。

付随するリスク:アクセス制御の不備による不正アクセス等で、不正にコンピュータ資源を使用されてしまうリスクが発生します。 -

サービス利用の計測性:クラウドサービスではクラウドサービスカスタマの使用量を計測しこれを配信することで、使用量ベースの課金が可能となります。カスタマは使用量の計測結果に基づいた利用の制御が可能となり、リソースの効率的な利用も可能となります。

付随するリスク:クラウドカスタマ側での使用量の監視が不十分な場合、サービスの不正利用により、想定外の課金が行われるリスクが発生する。 -

マルチテナンシーとリソースプール:クラウドサービスでは複数のテナントに割り当てられたそれぞれのコンピュータリソースおよびデータが分離され互いにアクセスできないように,物理的または仮想的なリソースが配置されています(マルチテナンシー)。一方で、クラウドサービスプロバイダの物理的または仮想的リソースは、複数のクラウドサービスカスタマで共用できるように集約されています(リソースプール)。これは、ユーザーごとの個別のリソース要求をプロバイダ側で隠蔽し、リソースの柔軟な割り当て制御(地理的な違いも含めて)を行っていることを意味しています。これにより、クラウドサービスプロバイダ側での複数のクラウドサービスカスタマ間で必要になるリソースを効率的に収容することを可能としており、クラウドサービスカスタマからのソソース要求に対して弾力的に拡張性持って対応することを可能としています。

付随するリスク:クラウドサービスカスタマからは、リソースの供給手段および供給場所の制御を知ることができず、関知できるのは「サービスが稼働している」ということだけです。従って、実際のデータや処理が行われている地理的な場所(国、データセンタ等)により法規制等の要求条件が管理できなくなる恐れがあります。また、マルチテナンシーの制御が不十分な場合、情報漏えいやセキュリティ侵害が発生する可能性があるが、クラウドサービスカスタマにはこれを隠蔽されてしまう恐れがあります。

クラウドコンピューティングに求められる横断的特性

クラウドコンピューティングに求められる横断的な特性とは、個別に提供されるサービスに対して共通に求められる特性を意味します。具体的には以下のようなものが挙げられます。

- ① ガバナンスおよび監査能力(Auditability)

- ここで言うガバナンスとは、クラウドサービスカスタマとプロバイダの間で締結されたSLAおよび他の契約に基づいてプロバイダがサービスを継続的に提供するための経営指針と、その実行の透明性の確保を意味します。透明性の確保のためには適切な監査能力が必要になります。

- ② セキュリティ対策、個人を特定できる情報(PII)の保護、法規制への対応

- セキュリティ対策やPIIの保護はクラウドサービスの処理が実際に行われる国、地域の法規制に制約されることに注意が必要となります。

- ③ サービス性能の維持、保守およびバージョニング、可用性、回復性、可逆性(Reversibility)

- ここでいう可逆性とは、クラウドサービスの契約終了時にクラウドカスタマに関連した中間生成物、クラウドサービス派生データおよびすべてのカスタマデータを削除して契約開始前の状態に復帰させることを意味します。

- ④ 相互運用性、可搬性(Portability)

- 相互運用性は、クラウドサービスカスタマが定められた方法でクラウドサービスと情報交換を行い期待した結果を得る能力を意味します。また、可搬性はクラウドサービスカスタマが、低コストかつ最小の中断によって、複数のクラウドサービスプロバイダ間でそれらのデータまたはアプリケーションを移動させる能力を指します。これはクラウドサービス間のポータビリティの保証をプロバイダに求めることを意味します。

- ⑤ サービスレベルおよびサービスレベル合意書

- 提供されるクラウドサービスの品質や上記に示した横断的特性を、1)クラウドコンピューティング(ビジネスおよび技術上)に特有な測定可能な性質のセット、2)クラウドコンピューティングのロールのある与えられたセット(クラウドサービスカスタマ、クラウドサービスプロバイダ、および関連したサブロール)に関して明確化し、文書化しクラウドサービスカスタマとプロバイダの間で合意されるものです。クラウドサービスではサービス品質の維持能力をプロバイダに移転することから、特に重要となります。

6.4 クラウドサービスの情報セキュリティ要求条件と管理策

ここまでまとめてきたクラウドサービスの特性と関連するリスクに対応した情報セキュリティに対する要求条件および管理策がISO/IEC 27017[8]3でまとめられました。これは、ISO/IEC 27001, 27002で整理されているISMSに対する要求条件と管理策を拡張したものになっています。表10にISO/IEC 27002に対する追加部分の概要を示します。セキュリティ管理策の追加は、クラウドサービスカスタマに対するものとクラウドサービスプロバイダに向けたものに分けられます。管理策の項番は、27002の対応する項番を示しており、これはISO/IEC 27001 Annex Aの管理策一覧と一致しています。表では、追加が行われている管理策を抽出すると同時に、新たに追加された管理策を赤枠で示しています。既存の管理策に対する追加要件はここでは割愛しています

追加された管理策は、主に先に述べたクラウドサービスのさまざまな特性から派生するリスクに対処するものが中心になってまとめられていると見ることができます。

| 項番 | 管理策 | ISO/IEC 27017追加管理策 | ||

|---|---|---|---|---|

| クラウドサービスカスタマ | クラウドサービスプロバイダ | |||

| A5.1.1 | 情報セキュリティのための方針群 | ★ | ★ | |

| A6.1.1 | 情報セキュリティのための責任および役割 | ★ | ★ | |

| A6.1.3 | 関係当局との連絡 | ★ | ★ | |

| C6.3.1 | クラウドコンピューティング環境における役割と責任の共有および分担 | 既存のポリシーと手順をクラウド対応に定義、拡張しクラウドサービス利用にあたっての役割と責任を認識させる。 | クラウドサービスの情報セキュリティ機能、役割、および責任を明確化し、顧客が実装、管理する役割と責任を文書化して伝達する。 | |

| A7.2.2 | 情報セキュリティの意識向上・教育および訓練 | ★ | ★ | |

| A8.1.1 | 資産目録 | ★ | ★ | |

| C8.1.5 | クラウドサービスカスタマ資産の撤去 | 資産の返却と削除、およびそれらのコピーの削除を実行してサービスを終了する文書化されたプロセスをプロバイダに要求する。これにはすべての資産をリスト化し、タイムリーに実施することが含まれる。 | サービスの契約終了時に顧客資産の返却、削除するプロセスを顧客に通知する。これには、資産を特定し、文書化され、タイムリーに実行されることが含まれる。 | |

| A8.2.2 | 情報のラベル付け | ★ | ★ | |

| A9.1.2 | ネットワークおよびネットワークサービスへのアクセス | ★ | 追加なし | |

| A9.2.1 | 利用者登録および登録削除 | 追加なし | ★ | |

| A9.2.2 | 利用者アクセスの提供 | 追加なし | ★ | |

| A9.2.3 | 特権的アクセスの管理 | ★ | ★ | |

| A9.2.4 | 利用者の秘密認証情報の管理 | ★ | ★ | |

| A9.4.1 | 情報へのアクセス制御 | ★ | ★ | |

| A9.4.4 | 特権的なユーティリティプログラムの使用 | ★ | ★ | |

| C9.5.1 | 仮想コンピューティング環境における分離 | なし | 顧客ごとのOS、DB、アプリケーションとデータの仮想環境を論理的に分離。顧客ごとに使用するリソース、プロバイダの管理しソースとも分離する、情報セキュリティ管理策を顧客ごとに実行する環境を用意し、顧客のアプリケーションに関するリスク管理を行う。 | |

| C9.5.2 | 仮想マシンの要塞化 | 仮想マシンの構成にあたって、顧客とプロバイダは、仮想化の適切な側面が要塞化されていること(例:必要なポート、プロトコル、サービスに限定)、各仮想マシンに適切な技術的対策が講じられていること(例:マルウエア対策、ロギング)を確認する。 | ||

| A10.1.1 | 暗号による管理策の利用方針 | ★ | ★ | |

| A10.1.2 | 鍵管理 | ★ | 追加なし | |

| A11.2.7 | 装置のセキュリティを保った処分または再利用 | ★ | ★ | |

| A12.1.2 | 変更管理 | ★ | ★ | |

| A12.1.3 | 容量・能力の管理 | ★ | ★ | |

| C12.1.5 | 実務管理者の運用のセキュリティ | 以下のような操作により復旧不能な障害の発生を防止する手順を文書化する、 ・仮想化デバイスのインストール、変更、削除、およびバックアップと復元 ・サービス使用の終了 | 重要な操作と手順に関するドキュメントを顧客に提供する。 | |

| A12.3.1 | 情報のバックアップ | ★ | ★ | |

| A12.4.1 | イベントログの取得 | ★ | ★ | |

| A12.4.3 | 実務管理者および運用担当者の作業ログ | ★ | 追加なし | |

| A12.4.4 | クロックの同期 | ★ | ★ | |

| C12.4.5 | クラウドサービスの監視 | クラウドサービスで利用可能なサービス監視機能の情報をクラウドサービスプロバイダに要求する必要がある。 | 顧客に関連する特定の側面を監視できる機能を提供する必要がある。この機能は適切に保護され、関係する顧客のみの情報に限定される。機能は文書化されて顧客に提供される。モニタリングはイベントログと整合性のあるデータで行われ、SLAをサポートする。 | |

| A12.6.1 | 技術的脆弱性の管理 | ★ | ★ | |

| A13.1.3 | ネットワークの分離 | ★ | ★ | |

| C13.1.4 | 仮想および物理ネットワークのセキュリティ管理の整合 | なし | 顧客に関連する特定の側面を監視できる機能を提供する必要がある。この機能は適切に保護され、関係する顧客のみの情報に限定される。機能は文書化されて顧客に提供される。モニタリングはイベントログと整合性のあるデータで行われ、SLAをサポートする。 | |

| A14.1.1 | 情報セキュリティ要求事項の分析および仕様化 | ★ | ★ | |

| A15.1.1 | 供給者関係のための情報セキュリティ方針 | ★ | 追加なし | |

| A15.1.2 | 供給者との契約におけるセキュリティの取り扱い | ★ | ★ | |

| A15.1.3 | ICTサプライチェーン | 追加なし | ★ | |

| A16.1.1 | 責任および手順 | ★ | ★ | |

| A16.1.2 | 情報セキュリティ事象の報告 | ★ | ★ | |

| A16.1.7 | 証拠の収集 | ★ | ||

| A18.1.1 | 適用法令および契約上の要求事項の特定 | ★ | ★ | |

| A18.1.2 | 知的財産権 | ★ | ★ | |

| A18.1.3 | 記録の保護 | ★ | ★ | |

| A18.1.5 | 暗号化機能に対する規制 | ★ | ★ | |

| A18.2.1 | 情報セキュリティの独立したレビュー | ★ | ★ | |

- 3: パブリッククラウドにおけるPIIの保護に対する要求条件と管理策についてはISO/IEC 27018[9]でまとめられていますが、ここでは割愛し別の機会に紹介したいと思います。

参照文献

- [1] ISO/IEC, 27036 Part4, Information technology — Security techniques — Information security for supplier relationships Part4-Guidelines for security of cloud services, 2016.

- [2] ISO/IEC, 17788, Information technology — Cloud computing — Overview and vocabulary, 2014.

- [3] ISO/IEC, 17789, Information technology — Cloud computing — Reference architecture, 2014.

- [4] ISO/IEC, 19086-1, Information technology — Cloud computing — Service level agreement (SLA) framework — Part 1: Overview and concepts, 2016.

- [5] ISO/IEC, 19086-2, Cloud computing — Service level agreement (SLA) framework — Part 2: Metric model, 2018

- [6] ISO/IEC, 19086-3, Information technology — Cloud computing — Service level agreement (SLA) framework — Part 3: Core conformance requirements, 2017.

- [7] ISO/IEC, 19086-4, Cloud computing — Service level agreement (SLA) framework — Part 4: Components of security and of protection of PII, 2019.

- [8] ISO/IEC, 27017, Information technology — Security techniques — Code of practice for information security controls based on ISO/IEC 27002 for cloud services, 2015.

- [9] ISO/IEC, 27018, Information technology — Security techniques — Code of practice for protection of Personally Identifiable Information (PII) in public clouds acting as PII processors, 2019.

Writer Profile

NTTデータ先端技術株式会社 フェロー

工学博士、CISSP, CISA

三宅 功

Tweet