実務者視点で考える脅威インテリジェンス(第一回)

はじめに

昨今は、さまざまなシステムやデバイスがインターネットに接続され、いつでも/どこでもユーザーがサービスを享受できる時代となっています。一方で、それらの情報システムが悪意を持った組織や犯罪者のターゲットとなっています。組織においては、被害防止のために脅威の早期検知/防御や、被害が発生した後の早期終息のために脅威の原因特定と対策実行が求められます。このような対応を進めるうえで、サイバーセキュリティの世界では「脅威インテリジェンス」と呼ばれる情報を活用する動きが高まっています。

第一回の本コラムでは、「脅威インテリジェンスという言葉は聞いたことあるが、実態はよくわからない・・・」という方を対象に、脅威インテリジェンスの概要(用語の説明)、脅威インテリジェンスのメリット、活用のサイクルについてご紹介します。

なお、本コラムに記載された内容は、日々サイバーセキュリティの業務を担当している筆者個人の考えに基づくものです。「脅威インテリジェンス」と言っても、さまざまな組織で独自の定義や考えを持っている場合もある点にご留意ください。

2. 脅威インテリジェンスとは?

まずは「インテリジェンス(intelligence)」という言葉を簡単に振り返ります。この言葉を辞書※1で引くと、以下のような解説が書かれていると思います。

①高度な「知性」、「知能」、「理解力」

②敵に対する「諜報」、「諜報機関」

①の点は、「人」が大きく関係しています。②の点は防衛や敵を知るという点に関係しています。これらの点から、脅威インテリジェンスは、「脅威について人がわかりやすく分析・蓄積し、これらによって敵を知ることができる情報」といえます。では、実際のサイバーセキュリティの世界において、脅威インテリジェンスにはどのようなものがあるか、次章で説明します。

- ※1インテリジェンスとは - Weblio辞書

3. 脅威インテリジェンスには何がある?

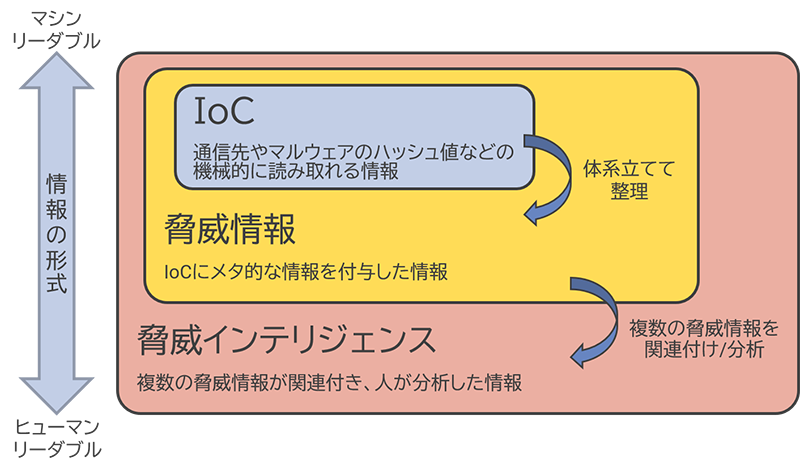

主に以下の「IoC(Indicator of Compromise)」、「脅威情報」、「脅威インテリジェンス」の3つが存在します。「IoC」や「脅威情報」は、これだけでは「脅威インテリジェンス」ではありませんが、一般的には「脅威インテリジェンスを構成する要素」として「脅威インテリジェンス」と総称される場合が大半です。

| マシンリーダブル※2寄り | IoC IPアドレス、ドメイン、URL、ハッシュ値などの情報のこと。 例えば、ファイアウォールで検知した不正アクセスの通信元IPアドレスや、ウイルス対策ソフトで検知したマルウェアのハッシュ値”そのもの”の情報です。 |

|---|---|

| 中間 | 脅威情報 IoCにメタ的情報(解析結果やタグなど、そのIoCが何であるかを示す情報)を付与し、体系立てて整理された情報のこと。 例えば、IPアドレスに「type:malware」などのようなタグをつけて、そのIPアドレスが何に関連するのかを識別できるようにした情報です。 |

| ヒューマンリーダブル※3寄り | 脅威インテリジェンス 複数の脅威情報が関連づいており、人の知見を介して分析された情報のこと。 例えば、マルウェアの名称やそのIoCに関連する攻撃手法、攻撃者の情報などが分析され、紐づいた情報のことを指します。 セキュリティベンダーが公開しているマルウェアの解析レポートなどは、この情報にあたります。 |

これらの情報は、いずれも組織の脅威の予防・検知のために用いることができます。また、組織内で起こったインシデントの効率的な分析や迅速な後続対応に繋げることができるのも確かです。 しかし、上記3つの情報は、それぞれ異なる意味合いを持っています。

-

※2 マシンリーダブル

機械が直接読み取ることができる形式のこと。定型化、構造化されたものが多く、セキュリティデバイスなどにインポートし活用することができます。 -

※3 ヒューマンリーダブル

特定の形式を持たず、文書化された情報のこと。主にアナリストなどの専門知識を持った人が読む情報です。

4. 各種脅威インテリジェンスの意味合い/メリット

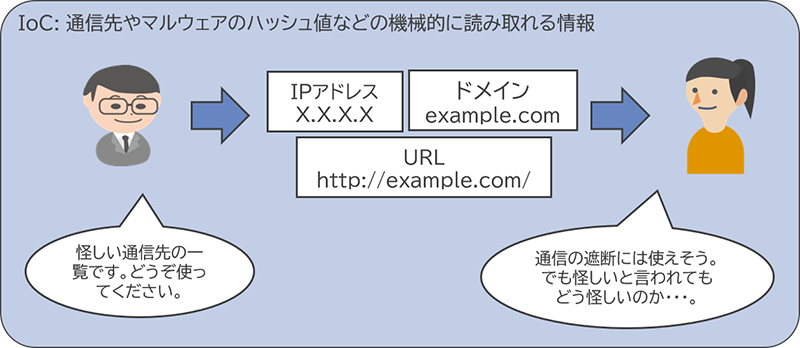

IoC

IoCはIPアドレスやドメインなどのそのものの値を示します。したがって、ネットワーク機器やセキュリティデバイスによる機械的な通信検知・遮断という観点では役立つ情報です。しかし、インシデントの発生原因の分析においては、役立つ情報といえるでしょうか? 仮に、とあるIPアドレスがIoCとして提供された場合、このIoCだけではその怪しさや具体的な脅威の内容はわからないはずです。そのIPアドレスの所有者(whois)や攻撃に用いられてきた経緯などを調べることにより、そのIPアドレスに紐づく脅威が見えてきます。

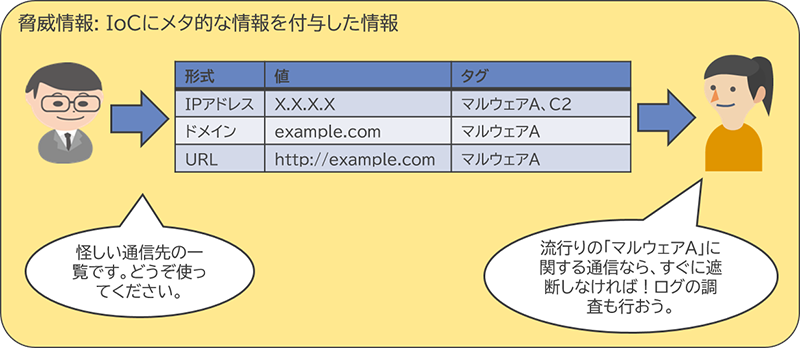

脅威情報

脅威情報はIoCにメタ的情報を付与した情報です。したがって、IoC単体による機械的な通信検知/遮断や、メタ的情報からIoCと関連する脅威がわかり、分析にも役立ちます。 仮に、とあるIPアドレスに、「マルウェアAが用いるクライアントからインターネットへの不正な通信先のアドレス」だと情報が付与されていたとします。この場合、このIPアドレスをネットワーク機器やセキュリティデバイスが検知した際、「環境内にマルウェアAがいるかもしれない」と容易に推察できます。 さらに、インシデント対応という観点では、「マルウェアA」の感染端末の把握や感染端末の隔離のために、「マルウェアAのハッシュ値」を調べるケースも出てくるはずです。この場合もハッシュ値(IoC)とマルウェアA(メタ的情報)が紐づいていれば、マルウェアAの名称を元にハッシュ値の一覧を取得することができるようになります。

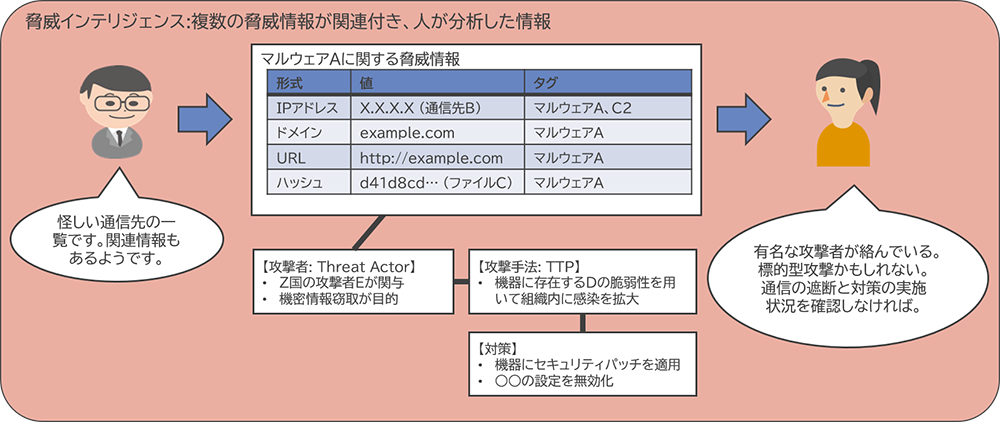

脅威インテリジェンス

脅威インテリジェンスは、複数の脅威情報が関連づいており、人の知見を介して分析された情報のことです。 例えば、「とあるマルウェアAは、通信先Bにアクセスし、ファイルCをダウンロードする (IoCに関する情報=マルウェアA、通信先B、ファイルC)。脆弱性Dを用いて組織内に感染を拡大する (攻撃手法(TTPs: Tactics, Techniques and Procedures)に関する情報=脆弱性Dの悪用) 。この手法は、攻撃者Eが機密情報の情報窃取を目的としてよく用いている (攻撃者(Threat Actor)に関する情報=攻撃者E)。」というように、各種IoCやメタ的情報が複数関連づいているような情報です。

仮に、「マルウェアAは有名な攻撃者組織が関係している」とします。この場合、攻撃者の特性やこれまでの活動内容などから、「うちの会社は標的型攻撃にあっているのかもしれない」、「重要な情報資産を狙われているかもしれない」と考えることができるようになります。したがって、「自組織を狙った脅威の有無の考察」、「セキュリティデバイスでの事前防御」、「インシデントの検知/分析」のための情報に加え、「ビジネスへの影響を左右し得る経営層向けの情報」と考えることもできます。

一般的に、脅威インテリジェンスのようにヒューマンリーダブル寄りの情報になるほど、より高度な分析が伴った情報になり、経営視点での判断や、戦略的な対応を可能にする価値の高い情報となります。このため、IoCよりも脅威情報、脅威情報よりも脅威インテリジェンスが大切になってきます。

一方で、脅威インテリジェンスの収集や作成には、政府や組織の動向といった「脅威のトリガーとなる環境の理解」、「昨今のIT技術や攻撃手法の動向理解」、「マルウェアの解析技術」などが求められます。すなわち、多角的かつ専門的なスキルを持つ人的リソースが必要になります。このため、どの組織でも簡単に活用できる情報ではないということも事実です。

まずは組織において脅威インテリジェンスを活用する目的を定め、その目的に応じた活用サイクルを回す必要が出てきます。

5. 脅威インテリジェンスの活用サイクル

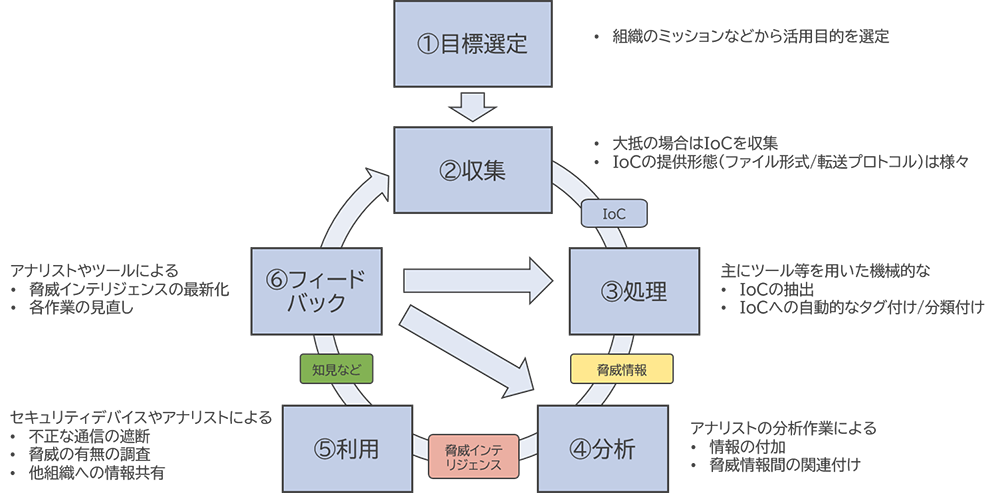

脅威インテリジェンスを活用する上で、一般的には以下の作業を定常的に繰り返すことが必要です。

| ①目標選定 |

自組織において、どのような目的で脅威インテリジェンスを活用するのかを定めます。 (例: 「攻撃の予防のために不正な通信の遮断を行いたい」、「インシデントの調査で他組織の事例などを元に効率よく調査を行いたい」) ここで定めた目標に応じて、以降の収集からフィードバックまでのサイクルを実施します。 |

|---|---|

| ②収集 | 目標に適応する適切な脅威インテリジェンスの提供元や、その量・質などを検討します。 |

| ③処理 | 脅威インテリジェンスを取り扱う専用のツールなどを用いて、脅威インテリジェンスの効率的な収集/変換/蓄積を行います。 |

| ④分析 | 蓄積された脅威インテリジェンスに対して、専門の知見を持ったアナリストによる情報の付加や関連付けを実施します。 |

| ⑤利用 | 分析された脅威インテリジェンスを元に、セキュリティデバイスでの通信の遮断や組織内の脅威の有無を調査(ログの調査など)します。 また、自組織・他組織へ脅威インテリジェンスを共有し、自組織・他組織でのセキュリティ対策に役立てます。 |

| ⑥フィードバック | 調査分析の結果を既存の脅威インテリジェンスに付与し、脅威インテリジェンスの最新化を行います。また、脅威インテリジェンスの利用結果から各作業の見直しも検討します。 |

6. まとめ

本コラムでは、脅威インテリジェンスの概要(用語の説明)、脅威インテリジェンスのメリット、活用のサイクルについてご紹介しました。第二回では、活用サイクルの各作業について、詳細に解説する予定です。