1. はじめに

サイバー攻撃の脅威から組織を守るために、本コラムの読者の皆様は何をされているでしょうか?資産管理、脆弱性管理、IoC(Indicator of Compromise)を中心とした脅威インテリジェンスの収集やセキュリティ機器への適用など、さまざまな対応を行われていると思いますが、その中でも「情報共有」を実施されている組織はあるでしょうか?

昨今、IoCをはじめとした脅威に関する情報共有が活発となっています。しかし、共有される情報の中身をアナリストがすべて目を通しているケースは少ないのではないでしょうか?機械的に不審/悪性と評価され、具体的な脅威や実施すべき対処などが記されていないまま共有されるケースが多いのではないでしょうか?つまるところ、実務者が「調査や対策に有益に活用できる」という観点での情報共有はなかなか進んでいないと感じています。

本コラムでは、情報共有において現状不足していると感じる点とその背景についてCSIRTの業務に従事する筆者の視点で考察します。

2. 情報共有の必要性

サイバー攻撃は海外が中心といった風潮がありましたが、今やEmotetによる悪性メールのバラマキや情報窃取、ランサムウェアによるデータ破壊など、国内でも脅威が目立ってきています。脅威をいち早く発見し対処するためには、事前にセキュリティ機器へIoCを登録して防御しておくことや、能動的に脅威の調査(いわゆるThreat Hunting)を行い対策が不完全な箇所に対処を施すことなどが求められます。しかし、そのための情報を自組織だけで収集/作成することは、大変な労力と時間がつきものです。だからこそ、さまざまな組織で得た情報を共有し、それを人間が理解した上で、調査や対策に役立てることが求められます。

IoCをはじめとした情報共有の世界的な動向としては、2011年頃からMISP[1]と呼ばれるIoCの情報共有に特化したOSSの開発プロジェクトが始まり、2012年頃からはSTIX[2]やTAXII[3]という情報共有に関するフォーマット/プロトコルが定められています。また、ISAC(Information

Sharing and Analysis Center)をはじめとする国内外での情報共有のコミュニティ活動も活発です。その他にも、情報セキュリティの国際的なフレームワークとなっているCSF[4]やSP800-53[5]、SP800-150[6]でも、情報共有が組織のセキュリティ成熟度を高める要件の一つとして設けられており、社会的に情報共有の注目度や必要性は高まっています。

3. 共有すべき情報と、情報共有で足りていないと感じる部分

ここまで、「共有」という言葉が何度か出てきました。「共有」と聞くと、「双方が同じものを“所有”する」だけの意味に捉えがちですが、実際は「双方が同じものを“活用”する」こともできなければ共有とは言えません。また、情報共有が重要であるからと言って、何でもかんでも共有すればよいというものではありません。情報氾濫を起こしている現代で重要なポイントは、「必要な情報を、必要な人に、タイムリーに、正確に、活用できる状態で伝えること」です。

例えば、システム運用担当者(情報の受け手)の立場は、共有された情報を用いて、セキュリティ機器で誤検知無く攻撃の検知や遮断を行いたいと考えます。したがって、共有されるべき情報は精度の高いIoCである程度は充足します。

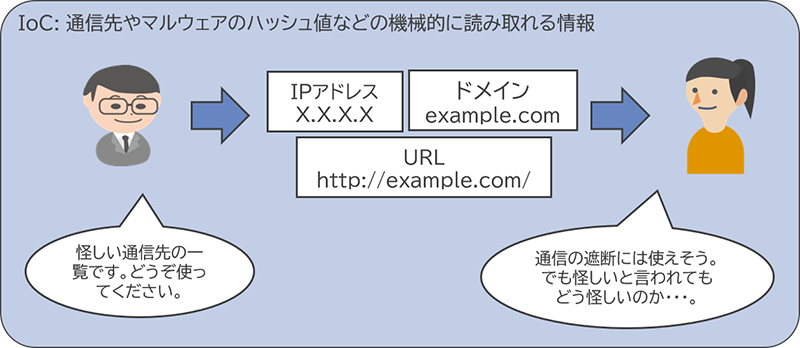

● IoC:通信先(IPアドレス/ドメイン/URL)やハッシュ値といった機器が活用する情報[7]

セキュリティ機器に登録することで、攻撃の検知や遮断に役立つ情報です。機械的な検知/遮断/調査等での活用を前提としています。

CSIRT(情報の受け手だけでなく発信もする)の立場では、共有された情報を用いて脅威の調査や対策を検討し、システム運用担当者へ指示することがあります。そのような判断を下すためには、IoCだけでなく、それがどんな脅威に関連するものかを説明する情報(コンテキスト)もセットになった、「脅威情報」や「脅威インテリジェンス」が求められます。

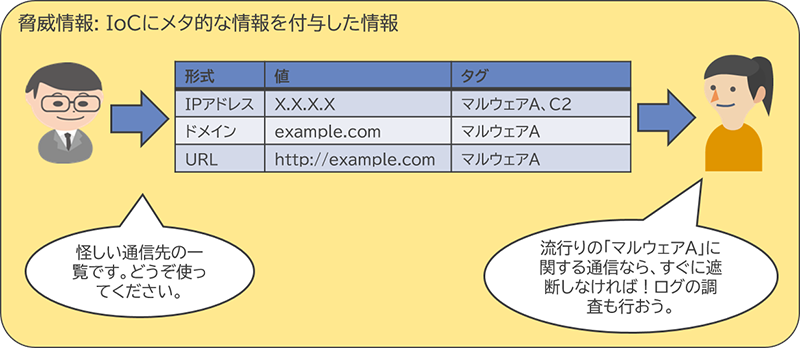

● 脅威情報:IoCにタグなど付与して脅威の分類付けがされた情報[7]

脅威情報はIoCにメタ的情報を付与した情報です。したがって、IoC単体による機械的な通信検知/遮断や、メタ的情報からIoCと関連する脅威が判明し、分析にも役立ちます。

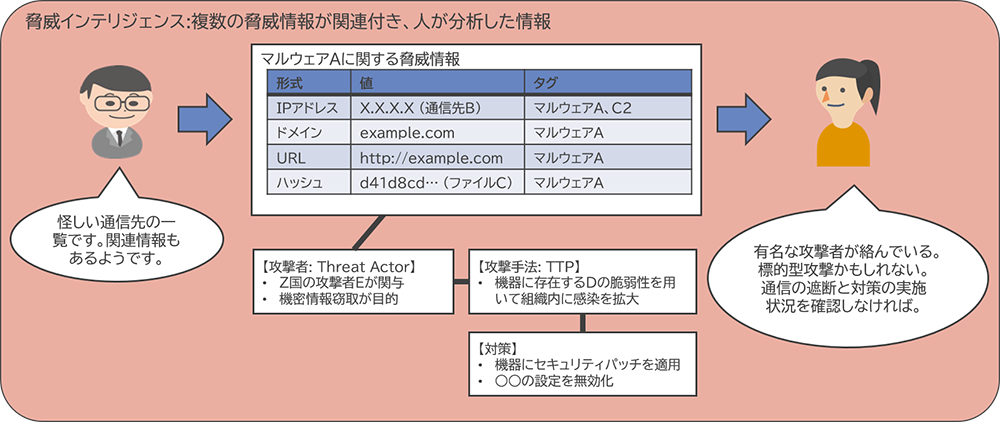

● 脅威インテリジェンス:IoCだけでなく、攻撃者/攻撃手法などのようなコンテキストが紐づいた情報[7]

脅威インテリジェンスは、複数の脅威情報が関連づいており、人の知見を介して分析された情報のことです。攻撃者や攻撃手法などの情報からIoCだけでは見えない具体的な脅威が判明し、先んじて効果的な対策を打つことができます。

さらに経営層的な立場では、中長期的な施策を実施する上で上記のような情報だけでなく、国際情勢や業界動向などの多角的な情報も必要になるでしょう。

しかし、現状はコンテキストを伴わない、単なるIoCレベルでの情報共有に閉じていることがほとんどです。「いつ有効であったかわからないIoC」や「分析情報が伴っていないIoC」 が他組織から共有されてくるために、それぞれの立場で以下のような問題が発生しているのではないかと思います。

<システム運用担当者>

IoCがセキュリティ機器での攻撃検知/遮断に役立つことは事実です。しかし、多くの場合は、「共有元が悪性と判断したから」などの理由で、CSIRTなどのセキュリティ部門から何でもかんでもIoCを登録させられがちです。結果的に、精度の不確かなIoCが無期限に大量に登録されてしまい、誤検知の発生やシステムのパフォーマンスに影響を及ぼすという問題につながります。

<CSIRTやセキュリティアナリスト>

インシデント対応やThreat Huntingの調査でIoCが用いられるのは事実です。しかし、IoCだけでは仮にアクセスログ等で合致しても、「何の脅威か」はわかりません。また、IoCの有効期間がわからないと、無尽蔵にログを調査することになってしまい、大変非効率です。

さらに、CSIRTはシステム運用担当者へIoCを共有し通信の遮断設定を依頼することもあります。この際、共有元から提供されたIoCにコンテキストがないと、依頼の必要性や具体的な依頼内容の検討ができません。とはいえ、「やらないよりはマシ」の精神でとりあえずIoCを共有すると、上記の<システム運用担当者>での問題点も発生し、双方でデメリットとなります。

ちなみにこれは私自身の失敗談でもあり、「中身が何もない情報を提供されても困る」、「IoCとしてもらった通信先は正規サービスで利用するものだが、きちんと精査できているのか?」など、いくつかのお叱りをいただくこともありました……。

このような問題を発生させないためにも、少なくともIoCを情報共有する際は、

- ✓何の脅威に関するIoCなのか、補足があること

- ✓どの期間有効であったIoCなのか

- ✓どのようにIoCを活用すべきか

(Proxyによるアウトバウンド通信への制限で活用すべきなのか、FWによるインバウンド通信への制限で活用すべきなのか など)

といった、人間が調査/対策を行う上で必要な判断根拠となる情報も明示しなければいけないと思います。

4. 「情報の中身をより良く」という意識が薄れがちな背景

情報の中身がより良くなれば、情報共有はもっとニーズが高まり、より良いものになると考えています。しかし、現状ではIoCレベルでの情報共有がほとんどで、「情報の中身をより良く」という意識が薄れがちだと感じています。その背景には、以下のような要因が存在するからだと考えています。

<リソース面>

- ●分析ノウハウを持ったアナリストがいない

- ●他の業務と掛け持ちで分析のための時間を多く割けない

セキュリティ機器での検知した通信先の情報共有のように、セキュリティベンダや機械的な検知基準に依存した情報共有を行っているケースが当てはまります。検知した情報を自組織のアナリストの観点で精査/補足したうえで情報共有できれば良いのですが、分析ノウハウや分析のための時間が無いと、結果的に機械的に検知した情報をそのまま共有してしまいます。これは情報の中身をより良くできないまま、IoCレベルでの情報共有に閉じてしまう最も大きな要因の一つだと思います。

<意識面>

- ●受け取り手の立場で考えられていない

受け取り手が現場の担当者なのか、経営層的な立場の方なのかは事前に把握しておくべきです。現場レベルでも、システム運用担当やセキュリティ担当など、さまざまな役割があります。情報共有の際は、自身が受け取り手となったことを想像して、「後続対応につなげるための充分な情報を含んでいるか」を確認することが必要だと思います。

<情報共有の方法>

- ●情報共有という「手段」が「目的」になってしまっている

例えば、上層部からの一声で、「情報共有は大事だ!やれ!」といった指示があり、検知/入手した情報をとりあえず共有してしまうケースです。これにより、「情報共有により効果的な調査や対策の実施に役立てる」という本来の目的が薄れてしまい、結果的に精査や補足が付与されない情報が共有されてしまうことに繋がるのだと思います。 - ●情報共有する際のルールが定まっていない

「IoCには必ずタグ付けを行う」などのルールを設けなかったために、提供側としては好きなように(手間のかからないように)情報共有をしてしまう点に要因があると思います。また、提供側としてはより詳細な情報を付与して共有したいものの、共有範囲や商用利用の可否をルールとして定めていないために、「受領側で想定外の利用や共有※がされないように詳細な情報を提供しない」といった保守的な考えになってしまう点も要因の一つだと考えています。

- ※想定外の利用/共有の例としては下記があります。

- ・社内の機密事項を含む情報が社外へ渡り、情報漏洩や風評被害につながる

- ・商法利用不可の情報が商用サービスで用いられ、NDA違反等の責任問題につながる など

<ビジネス面>

- ●共有しても金銭的/技術的な対価やフィードバックを得にくい

- ●情報共有によりビジネスに悪影響を及ぼす可能性がある

情報共有を本業とできればよいのですが、現状、情報共有は関係組織間での慈善活動として行われている組織が多いと思います。このため、金銭的/技術的な対価は基本的には無く、結果的にリソースを情報共有に割けるほどの余裕がない点が要因になっていると思います。また、良かれと思い、IoCだけでなくそれに付随する情報(インシデント対応時に得られた調査結果など)を詳細に記載してしまうことで、攻撃やインシデントがあった事実を共有先に知られ、組織として不利益を被る可能性がある点も要因の一つだと考えています。

5. まとめ

本コラムでは、情報共有において現状不足していると感じる点とその背景についてCSIRT業務に従事する筆者の視点で考察しました。リソース面、ビジネス面、情報共有の方法に着目して要因を取り上げましたが、組織によっては他にも様々な要因が複雑に絡んでいると思います。一つ一つを解決するのは簡単なことではありませんが、せめて情報共有をする際は、IoCを補足する情報を付与して共有したいものです。情報共有の営みにより組織のセキュリティ向上につながることを期待しています。

参考資料

- [1]MISP Open Source Threat Intelligence Platform; Open Standards For Threat Information Sharing

https://www.misp-project.org/ - [2]脅威情報構造化記述形式STIX概説:IPA 独立行政法人 情報処理推進機構

https://www.ipa.go.jp/security/vuln/STIX.html - [3]検知指標情報自動交換手順TAXII概説:IPA 独立行政法人 情報処理推進機構

https://www.ipa.go.jp/security/vuln/TAXII.html - [4]重要インフラのサイバーセキュリティを改善するためのフレームワーク 1.1版

Framework for Improving Critical Infrastructure Cybersecurity Version 1.1

https://www.ipa.go.jp/files/000071204.pdf - [5]組織と情報システムのためのセキュリティおよびプライバシー管理策

Security and Privacy Controls for Information Systems and Organizations

https://www.ipa.go.jp/files/000092657.pdf - [6]サイバー脅威情報の共有~NIST SP800-150の概要~ | NTTデータ先端技術株式会社

https://www.intellilink.co.jp/column/security/2019/112600.aspx - [7]実務者視点で考える脅威インテリジェンス(第一回) | NTTデータ先端技術株式会社

https://www.intellilink.co.jp/column/security/2021/032600.aspx

実務者視点で考える脅威インテリジェンス(第二回) | NTTデータ先端技術株式会社

https://www.intellilink.co.jp/column/security/2022/032500.aspx