はじめに

昨今、脅威インテリジェンスという言葉を目にする機会も多くなってきたのではないでしょうか。情報セキュリティマネジメントの実践のための規範(ISO/IEC27002)の改訂に伴い、脅威インテリジェンスが新規管理策に追加が予定されていることから、脅威インテリジェンスという言葉は既にご存知の方が多いかと思います。

しかし、脅威インテリジェンスが扱う情報は多岐に渡っており、どんな情報が必要で、どんなことが出来るのか?はまだ理解が深まってはいないのではないかと思います。本コラムでは、脅威インテリジェンスの定義や活用方法を紹介し、脅威インテリジェンスによるセキュリティリスクマネジメントの初歩的なイメージを掴みたい方向けに内容を解説します。

脅威インテリジェンスが注目される背景とは?

脅威インテリジェンスが注目されている要因の一つとして、日々高度化するツールや攻撃手法による攻撃者有利の状況に、受動的なセキュリティ対策がついていけなくなったことが挙げられます。脅威インテリジェンスは、攻撃者の狙いと攻撃手法や影響を分析することにより、どこが狙われるのか?という攻撃者目線でリスクに対する優先度を定め、能動的に対策することを目的としています。そのためには攻撃者の情報を得る必要がありますが、本来入手が困難であるダークウェブやディープウェブにおける攻撃グループの会話や攻撃キャンペーン情報などからアナリストが分析した脅威インテリジェンスを提供するサービスベンダが増加したことなども浸透した要因の一つと考えられます。

そもそも脅威インテリジェンスとは?

このコラムの中の定義では、サイバーセキュリティに対するインテリジェンスを「脅威インテリジェンス」と定めます。

続いてインテリジェンスの定義にも簡単に触れたいと思います。インテリジェンスという言葉は概念的な意味合いが強く、明確な定義がありません。もともとは軍事領域で用いられており、敵対国家の情報を収集し分析を行い、意思決定や対策実施のために情報を整理した結果がインテリジェンスと呼ばれます。

サイバー領域の脅威インテリジェンスでは、企業やシステムのサイバーセキュリティに対して、収集した脅威情報から、「誰が、どこに、どんな手法で、どんな影響があるか、影響の根拠」といった情報を分析し、適切なアクションを取るための一連の情報を整理した結果を指します。

| 誰が | 攻撃者(悪意を持った攻撃者だけでなく意図せず悪影響を与えるユーザも含む) |

|---|---|

| どこに | 情報資産(公開サーバだけでなく機密情報や企業イメージも含む) |

| 手法 | 動機や、MITRE ATT&CKに代表されるTTP |

| 影響 | 情報資産への影響とそのリスク(金銭的影響、可用性への影響、風評被害…) |

| 影響の根拠 | 影響を判断するための侵害の痕跡(IoC:Indicator of Compromise) |

脅威インテリジェンスの活用方法とは?

脅威インテリジェンスは様々な活用方法があります。この章では、脅威インテリジェンスをどうのように活用するのかを紹介します。

そもそも、何をもって脅威インテリジェンスを活用したと言えるのでしょうか?答えは活用方法によって異なります。活用にあたっては、脅威インテリジェンスを「誰に」提供するのか?が重要なポイントです。「誰に」というターゲットは主に経営層とセキュリティ管理者、現場の3つに分けることができ、「経営層向け」では企業の業界に対する脅威動向や、サプライチェーンリスクなど会社のセキュリティ方針を意思決定するためのインテリジェンスを提供する「戦略的インテリジェンス」、「セキュリティ管理者」向けは、攻撃キャンペーンや、攻撃手法などリスクアセスメントやセキュリティポリシーを見直すためのインテリジェンスを提供する「統制的インテリジェンス」、「現場向け」では機器の脆弱性情報やIoC、セキュリティ機器への情報連携を行うためのインテリジェンスを提供する「戦術的インテリジェンス」があります。「誰に」提供するのかにより、脅威インテリジェンスの活用方法を特定することが出来ます。

表2 インテリジェンスの種別と活用例

| 種別 | 概要 | 主な活用例 |

|---|---|---|

| 戦略的インテリジェンス | 経営層向けにセキュリティ対策の意思決定のために利用する | ・セキュリティロードマップ策定 ・セキュリティ投資の意思決定 …など |

| 統制的インテリジェンス | セキュリティ管理者向けにセキュリティポリシーやガバナンス向上のために利用する | ・リスクアセスメント ・ペネトレーションテスト …など |

| 戦術的インテリジェンス(※1) | SOCやCSIRTなど現場向けのセキュリティ対策のため利用する | ・セキュリティアプライアンスへの情報連携 ・スレットハンティング ・インシデントレスポンス …など |

※1 戦術的インテリジェンスの詳細やインテリジェンスの活用サイクルは別コラムで詳しく解説を行っています。

脅威インテリジェンスの情報源とは?

この章では、インプットとして収集する脅威情報について紹介します。先にも触れたとおり、脅威情報は多種多様であり、分析対象とする企業やシステムによって必要とする情報が変わるため、前章で紹介した通り、あらかじめ誰に対してどのような活用方法を定めたうえで、どのような脅威情報を収集するのかを決める必要があります。

脅威情報として収集対象となる情報は以下の表のように分類されます。いくつかの脅威情報は既に本コラムの読者も収集し活用しているのではないでしょうか。脆弱性情報や、フィッシングサイトの情報など以前から存在する情報を脅威情報として活用をしています。OSINT (※2) による収集が容易なものから、脅威インテリジェンスベンダが独自のノウハウで収集するダークウェブ/ディープウェブの情報など収集が困難なものまで様々な情報源から脅威情報を収集します。

表3 脅威情報種別の例

| 脅威情報種別 | 何が分かる? |

|---|---|

| ダークウェブ/ディープウェブ情報 | ・分析対象企業の業界動向 |

| ・分析対象企業を狙う攻撃グループの情報 | |

| ・攻撃グループの攻撃手法(TTPs) | |

| 漏洩情報 | ・認証情報 |

| ・機密情報 | |

| ・メールアドレス | |

| IoC情報 | ・マルウェアのハッシュ値 |

| ・C2サーバ情報 | |

| フィッシング情報 | ・フィッシングドメイン情報 |

| ・類似ドメイン情報 | |

| ・SNSなりすましアカウント情報 | |

| 脆弱性情報 | ・外部公開システムの脆弱性情報 |

| サプライチェーン情報 | ・OSINTによる企業のリスク判断 |

※2 OSINT: オープン ソース インテリジェンス(Open Source INTelligence)の略で、サイバーセキュリティ領域ではインターネット等の公開情報から有用な情報収集する手法を指す。

脅威インテリジェンスの運用イメージ

ここまで、脅威インテリジェンスの活用方法やインプットとする脅威情報について紹介してきました。

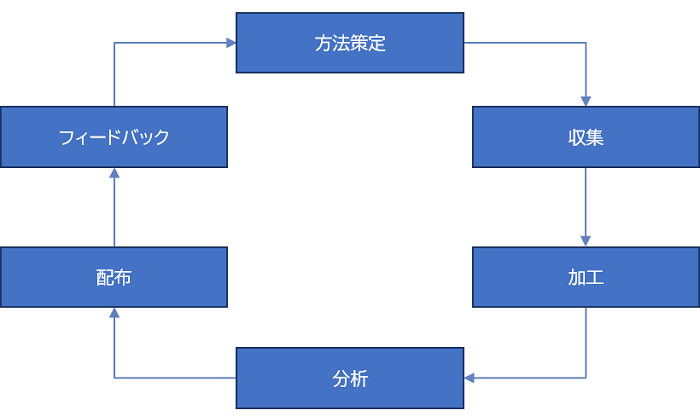

最後に脅威インテリジェンスの分析サイクルを紹介します。

活用方法に合わせて、収集する脅威情報の選定と分析内容を定め、ターゲットに対するレポート化までが脅威インテリジェンスの一連の分析プロセスとなります。

図1 脅威インテリジェンスの分析サイクル

(引用:『オライリー:インテリジェンス駆動型インシデントレスポンス(2018年12月 発行)』)

| 方針策定 | 誰向けにどんな情報を収集してどのような活用をするかを検討する |

|---|---|

| 収集 | 脅威情報を収集するための情報源と収集プロセスの特定を行う |

| 加工 | 各種情報源から収集した情報を、分析用に成型を行う |

| 分析 | 脅威情報より、誰がどこにどんな影響を与えるのか、またそのリスクの分析を行う |

| 配布 | 特定した脅威のリスク値、対策方針、対策のレポート化を行う |

| フィードバック | 対策の実施と脅威インテリジェンスの効果の測定を行う |

まとめ

今回、脅威インテリジェンスの概要について紹介しました。脅威インテリジェンスは、NIST SP800-172や今後改訂されるISO/IEC 27002でもリスクアセスメントを行う際に活用することが推奨されています。活用方法によっては、今回紹介した内容以外の情報も必要となります。担当されているシステムの要件に合わせて適切な脅威情報を収集することが重要です。

参考文献

- ・ ビジネスコミュニケーション「BUSINESS COMMUNICATION」2021年8月号~2022年1月号連載「これだけは知っておきたいインテリジェンスを活用したサイバーセキュリティ対策」(当社執筆):https://www.bcm.co.jp/

- 文章中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。