MITRE ATT&CK その2 ~攻撃手法と緩和策(フィッシング攻撃の場合)~

前回は、MITRE ATT&CKの概要について解説した。

第2回ではATT&CKの内容について、攻撃手法や緩和策の例を挙げてどのようなことが書かれているか、どう読み取れば良いかを解説する。

フィッシング攻撃(Phishing)の場合

1. 攻撃手法(Techniques)

今回は、フィッシング攻撃(Phishing)を例に解説する。

フィッシング攻撃は、ATT&CK の戦術(Tactics)の中でも最初のステップとなる「初期アクセス(Initial Access)」の中で用いられる攻撃手法で、最初に機器への侵入を試みるステップである。

フィッシングとは、標的に電子メールやリンクなどを送り付け、個人情報等の機密情報を不正に入手する攻撃で、攻撃の方法としては多数存在する。

フィッシング攻撃

攻撃者はフィッシングメッセージを送信して機密情報を引き出したり、被害者のシステムにアクセスしたりする可能性があります。 すべての形式のフィッシング攻撃は、電子的に配信されるソーシャルエンジニアリングです。 スピアフィッシングとして知られているフィッシング攻撃は標的を定めることができます。 スピアフィッシングでは、特定の個人、企業、または業界が攻撃者の標的になります。 より一般的には、攻撃者は、大量のマルウェアスパムキャンペーンなどで、標的を限定しないフィッシング攻撃を実行できます。

攻撃者は悪意のある添付ファイルまたはリンクを含む被害者の電子メールを送信し、通常、被害者のシステムで悪意のあるコードを実行したり、有効なアカウントを使用するための認証情報を収集したりします。 フィッシングは、ソーシャルメディアプラットフォームなどのサードパーティのサービスを介して行われる場合もあります。

- ※下記サイトから引用、翻訳

https://attack.mitre.org/techniques/T1566/

ATT&CKでは3つの攻撃方法(Sub-technique)が記載されている。

- Spearphishing Attachment

- Spearphishing Link

- Spearphishing via Service

上記の攻撃方法の一つである「Spearphishing Attachment(スピアフィッシング攻撃)」を例に紹介する。

スピアフィッシング攻撃

攻撃者は、機密情報を引き出したり、被害者のシステムにアクセスしたりするために、悪意のある添付ファイルを含むスピアフィッシングメールを送信する可能性があります。スピアフィッシングの添付ファイルは、スピアフィッシングの特定の変種です。スピアフィッシングの添付ファイルには、マルウェアを電子メールに添付する方法を採用している点で、他の形式のスピアフィッシングとは異なります。

すべての形式のスピアフィッシングは、特定の個人、企業、または業界を対象とした電子的に配信されるソーシャルエンジニアリングです。このシナリオでは、攻撃者はスピアフィッシングメールにファイルを添付し、通常はUser Execution(この場合、ユーザーによる実行作業)に依存して実行されます。

添付ファイルには、Microsoft Officeドキュメント、実行可能ファイル、PDF、アーカイブファイルなど多くのオプションがあります。添付ファイルを開くと(過去の保護機能をクリックする可能性がある)、攻撃者のペイロードが脆弱性を悪用するか、ユーザーのシステムで直接実行されます。スピアフィッシングメールのテキスト文は、通常、ファイルを開く必要がある理由を説明するためのものです。そのためにシステム保護を回避する方法を説明している場合があります。

電子メールには、電子メールの境界防御を回避するために、zipファイルのパスワードなどの添付ファイルを復号化する方法の説明も含まれている場合があります。攻撃者は、添付ファイルの実行可能ファイルをドキュメントファイルのように見せたり、あるアプリケーションを悪用するファイルを別のアプリケーションのファイルのように見せたりするために、ファイル拡張子とアイコンを頻繁に操作します。

- ※下記サイトから引用、翻訳

https://attack.mitre.org/techniques/T1566/001/

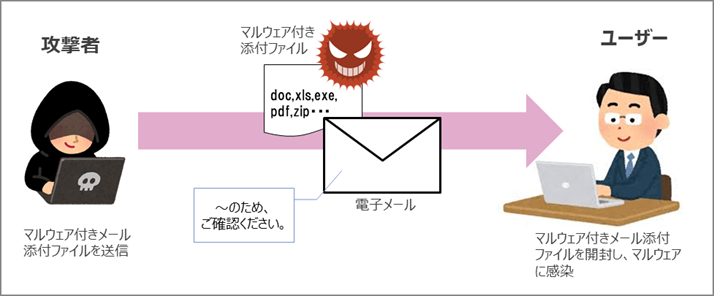

スピアフィッシング攻撃は、分かりやすく言うと標的型メール攻撃とほぼ同じものであり、この攻撃の説明からは、以下の攻撃手段を想定することができる。

- マルウェア付きメール添付ファイルを送信する。添付ファイルはMicrosoft Officeドキュメント、実行ファイル、PDF、アーカイブファイルなどさまざまな形態である。

- 当該メール本文には、メールを開封するよう誘導する文章が書かれている。セキュリティ保護を回避する方法が書かれている場合もある。

- 添付ファイルの拡張子やアイコンは怪しさを感じさせないよう変更されている。

図1 フィッシング攻撃(スピアフィッシング攻撃)

これらの攻撃手段の理解は、この後の緩和策(Mitigations)の検討に活用することとなる。

なお、スピアフィッシング攻撃に使用するツール(Software)としてATT&CKでは、「Emotet」や「PoetRAT」、「Pony」などが登録されている。

※不審なサイトへリンクするURLをメール本文に記載してユーザーにアクセスさせる攻撃は「Spearphishing Link」という別の攻撃に分類されている。

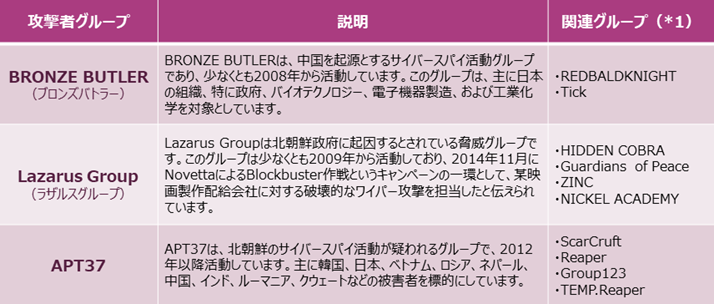

2. 攻撃者グループ(Groups)

ATT&CKの中で、スピアフィッシング攻撃を使用するとされている攻撃者グループ(Groups)は全107グループのうち42とされている。(2020年7月現在)

有名な攻撃者グループとしては、例えば下表のものが挙げられる。 ATT&CKから一部を引用する。

表1 フィッシング攻撃を使用する攻撃者グループの一例

※ATT&CKから引用、要約(当社の見解ではありません)

引用元:https://attack.mitre.org/groups/

- *1:関連グループ:攻撃者グループに関連する別グループもしくは同一グループの可能性があるグループ

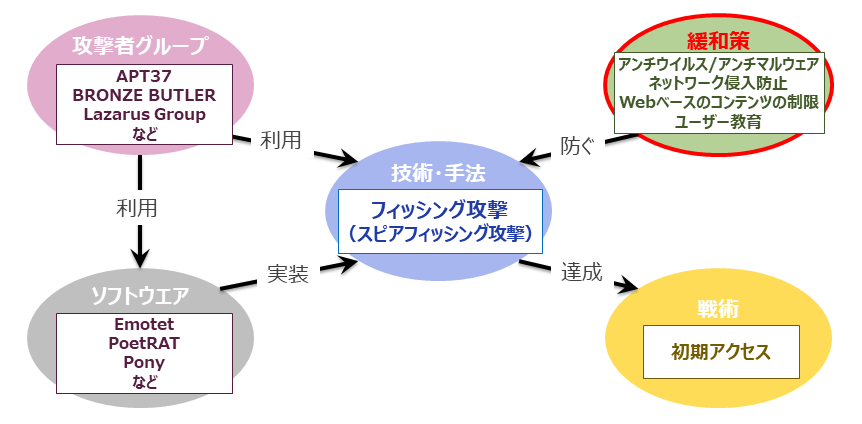

3. 緩和策(Mitigations)

ATT&CKでは、フィッシング攻撃(スピアフィッシング攻撃)に関する要素を以下のように整理することができる。緩和策は攻撃を防ぐ方法として記載されている。

図2 フィッシング攻撃(スピアフィッシング攻撃)

ATT&CKにおけるフィッシング攻撃に対する緩和策には、以下が記載されている。

① アンチウイルス/アンチマルウェア(Antivirus/Antimalware)

アンチウイルスは、疑わしいファイルを自動的に隔離することもできます。

(署名またはヒューリスティックを使用して、悪意のあるソフトウェアを検出します。)

例えば、以下のような対策を検討する。

- マルウェア対策ソフトの導入(パターンファイルの更新タイミング、スキャンの方法などの検討を含む)

- EDR(Endpoint Detection and Response)の導入

② ネットワーク侵入防止(Network Intrusion Prevention)

ネットワーク侵入防止システムおよび悪意のある電子メールの添付ファイルをスキャンして削除するよう設計したシステムを使用することで、アクティビティをブロックできます。

(侵入検知シグネチャを使用して、ネットワーク境界でトラフィックをブロックします。)

例えば、以下のような対策を検討する。

- 侵入検知システム(IDS)の導入

- メールフィルタの導入(怪しい拡張子のメール添付ファイルを排除)

③ Webベースのコンテンツの制限(Restrict Web-Based Content)

.scr、.exe、.pif、.cplなどの一部のベクターを防ぐためのベストプラクティスとして、電子メールで送信されるべきではない不明または未使用の添付ファイルをデフォルトでブロックします。

一部の電子メールスキャンデバイスは、難読化されたファイルまたは情報に悪意のある添付ファイルを隠すために使用されるzipやrarなどの圧縮および暗号化されたフォーマットを展開して分析することができます。

(特定のWebサイトの使用の制限、ダウンロード/添付ファイルのブロック、JavaScriptのブロック、ブラウザ拡張機能の制限など。)

例えば、以下のような対策を検討する。

- URLフィルタの導入(不審なWebサイトとの通信を制限)

- メールフィルタの導入(怪しい拡張子のメール添付ファイルを排除)

- サンドボックスの導入(怪しいファイルを排除)

- ブラウザソフトの拡張機能の無効化

④ ユーザートレーニング(User Training)

ユーザーは、ソーシャルエンジニアリングの手法やフィッシングメールを特定できるようトレーニングできます。

(攻撃者によるアクセスや不正操作の試みに気づくようユーザーを訓練して、フィッシング、ソーシャルエンジニアリング、およびユーザーの介在を伴うその他の手法のリスクを軽減します。)

例えば、以下のような対策を検討する。

- 標的型メール訓練(不審なメール添付ファイルは開かないなど)

参考情報

まとめ

ATT&CKでは、攻撃手法に対する緩和策として何を実現するべきかが書かれているが、具体的なソリューション名(製品の一般呼称)の記述は少ない。そのため、緩和策の実現方法は各組織がそれぞれ検討し判断しなければならない。

今回、フィッシング攻撃に対する緩和策として書かれている内容は、世の中の標的型メール攻撃対策として知られているものよりも比較的少ない/シンプルに見えるが、これは戦術全体における初期段階にフォーカスしているためである。フィッシング攻撃等によるネットワーク侵入後のセキュリティ対策を検討する場合、次の段階以降の戦術や攻撃手法、緩和策を確認していく必要がある。そのため、次回は侵入後の攻撃手法と緩和策について見ていきたい。

本号では、MITRE ATT&CKの内容について、フィッシング攻撃を例に攻撃手法や緩和策を解説した。次号では、OS認証情報のダンプ(OS Credential Dumping)を例に解説する。

-

*本文書中の翻訳文書は、NTTデータ先端技術株式会社により情報提供されています。

これは、本項「主な参考文献」にて公開される文章の、非公式の翻訳を含みます。

英文が公式版であるとみなされ、翻訳文と英文においての曖昧さや不明瞭さについては、英文が優先されます。

NTTデータ先端技術株式会社は、本翻訳文書に含まれる過失に対する責任を負いません。

Writer Profile

セキュリティ事業本部

セキュリティコンサルティング事業部 コンサルティングサービス担当 課長

戸田 勝之(CISSP、CEH、CISA)

セキュリティ事業本部

セキュリティコンサルティング事業部 コンサルティングサービス担当

エグゼクティブコンサルタント

内閣サイバーセキュリティセンター 重要インフラ専門調査会 委員

松田 栄之

Tweet